Beveiligen zijn Debian machine

nl:Beveiligen zijn Debian machine

he:אבטחת הרכב דביאן שלה

ru:Обеспечение его машины под управлением Debian

ja:その Debian マシンを確保

ar:تأمين جهاز به دبيان

zh:确保其 Debian 的机器

ro:Asigurarea sa maşină de Debian

pl:Zabezpieczanie swojej maszynie Debiana

de:Sicherung ihrer Debian-Rechner

it:Protezione relativa macchina Debian

pt:Protegendo sua máquina Debian

es:Su máquina Debian

en:Securing its Debian machine

fr:Sécuriser sa machine Debian

Dit artikel is vertaald door middel van automatische vertalingssoftware. U kunt het artikel bron hier te bekijken.

Introductie

Zorgen voor dat de veiligheid van zijn machine is een essentieel punt dat niet mag worden onderschat op straffe van wordend het doel van verschillende aanvallen. De huidige kracht van computers vandaag maken inbraak als de wreedaard-krijgsmacht aanval technieken of <Nee trad>bruteforce zeer eenvof dig te implementeren om beheerderstoegang naar het doel in een korte Tijdmachine te krijgen.

Op deze pagina vindt u een niet-limitatieve lijst van tracks om te beveiligen uw Debian server op verschillende punten zoals de wortel account, SSH toegang, firewall, enz...

Op een productieserver, moet deze bewerkingen uitvoeren na kantooruren om te minimaliseren van de gevolgen van uw acties.

Vereisten

Een van de voorwaarde van essentieel belang voor de veiligheid van zijn server is het handhaven van de pakketten in hun versie van de meest up to date mogelijk. Een aanzienlijk aantal ontdekte gebreken snel worden gecorrigeerd door de ontwikkelaars van pakketten en toepassingen die betrokken zijn, waar mogelijk moet altijd behouden zijn systeem bij te werken en aldus te vermijden beveiligingsfouten. Uw Debian systeem up-to-date houden, zorg ervoor dat u een lijst van de officiële repositories om bij te werken. U kunt een lijst van de beschikbare op Ikoula repositories en installatie-instructies vinden op dit adres.

Root toegang

Verbindingen toestaan met account wortel Na het eerste is gebruik in het algemeen niet een goed idee. Inderdaad de account wortel ou supergebruiker heeft volledige toegang tot uw systeem.

Als een aanvaller toegang krijgen tot de account komt supergebruiker Het zal hebben volledige controle van uw machine.

De opdracht sudo

Een gebruiker die, indien nodig, de rechten van krijgt het risico u, bijvoorbeeld kunt, toevoegen onze supergebruiker met de opdracht sudo.

- Moeten we eerst een nieuwe gebruiker maken

adduser votre_utilisateur

Vervolgens vul de velden, evenals het wachtwoord die bij voorkeur zal worden samengesteld van kleine letters, hoofdletters en cijfers.

- We zullen nu installeren sudo

apt-get install sudo

- Nu dat onze gebruiker wordt gemaakt en dat sudo is geïnstalleerd het zal moeten worden in de sudo groep gebruik van de opdracht

usermod -a -G sudo votre_utilisateur

Vanaf nu onze gebruiker kan, indien nodig, voorafgaan aan de opdracht wilt u sudo uitgevoerd met machtigingen van supergebruiker .

Wachtwoord zal worden gevraagd voordat u een opdracht uitvoert.

sudo cat /etc/password

Verbieden de root login

Nu dat we een andere gebruiker hebben we bijvoorbeeld kunnen voorkomen verbinden met ons systeem van de rekening root.

- Eerst moet u voor het bewerken van de configuratie van het ssh dienst bestand

vi /etc/ssh/sshd_config

- Vinden en bewerk de volgende regel in uw sshd_config bestand, door het veranderen van de Ja door no. Moest uncomment de lijn door het schrappen van het symbool #.

PermitRootLogin no

Herinner me dan opslaan en sluit het configuratiebestand.

- Wanneer de SSH-service opnieuw zal worden opgestart zal uw wijzigingen worden doorgevoerd.

/etc/init.d/ssh restart

De opening van een tweede terminal om te testen van de verbinding en gebruik van de veranderingen op de nieuwe gebruiker wordt daarom aanbevolen.

SSH toegang

Dankzij de oplossingen eerder onze systeem is reeds goed beveiligd, maar we kunt nog steeds deze beveiliging verbeteren door uitvoering van een verificatie-sleutelbestand.

Meestal de verbinding en -verificatie op uw systeem wordt uitgevoerd via een login paar /wachtwoord. We kunnen deze methode die niet onfeilbaar door sleutelverificatie vervangen.

Zodra de verandering uitvoering tijdens elke nieuwe verbinding-systeem kijken zal als de gebruiker verbinding probeert te maken een geldige sleutel heeft en als dit gemachtigd heeft tot het uitvoeren van een login voor deze gebruiker.

Hoewel geen enkele methode onfeilbaar is vereist verificatie sleutelbestand de persoon willen krijgen in het systeem heeft het dit bestand. Dus, we kunnen de versterking van de veiligheid versus een wachtwoord dat door kan worden geraden brute kracht

Verschillende nadelen, echter, aanwezig zijn als deze methode is geselecteerd, het is absoluut noodzakelijk dat het sleutelbestand ongeacht de locatie van de verbinding, bijvoorbeeld tussen computers op het werk en thuis.

Ook moet u handmatig toegevoegd elke nieuwe sleutel bestand die toegang tot uw systeem, in het geval bijvoorbeeld van een nieuwe gebruiker of toegang door een persoon die gemachtigd is toe te voegen aan uw systeem zal worden toegestaan.

De standaardpoort wijzigen

Een van de manieren het meest effectief om te stoppen met automatische tests gelanceerd tegen servers is wijzigen van de standaard SSH-poort op uw computer. Te doen dit uw bestand bewerken sshd_config

vi /etc/ssh/sshd_config

- Zoeken en de volgende regel van het bestand bewerken door het wijzigen van de waarde door een gekozen

# What ports, IPs and protocols we listen for

Port 22

- De SSH-service opnieuw starten

/etc/init.d/ssh restart

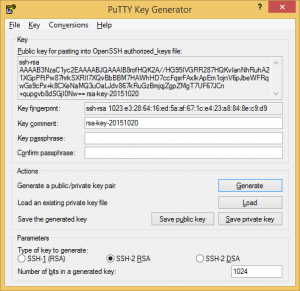

Een sleutelpaar genereert

Windows

U kunt uw sleutel genereren van PuTTYgen software beschikbaar voor Windows.

Linux

Onder linux kunt u de volgende opdracht typen :

ssh-keygen

Kopiëren van een sleutelpaar

Wanneer het paar wordt gegenereerd geven we moeten nu aan de server wat zijn personen die gemachtigd zijn om te verbinden met onze nieuwe gebruiker. Om dit te doen elke gebruiker van ons systeem heeft een bestand ssh/authorized_keys aanwezig in de lokale folder.

- Als u zijn momenteel het sleutelpaar te genereren op uw Debian systeem kunt u de volgende opdracht automatisch laten kopiëren de sleutel in het bestand.

ssh-copy-id votre_utilisateur@IP_VotreServeur

- Als alternatief kunt u handmatig toevoegen uw openbare sleutel naar de geautoriseerde personen bestand

Als de .ssh map niet in onze lokale gebruikersmap bestaat maken we het

mkdir .ssh

chmod 700 .ssh

- Nu we moeten om een bestand te maken authorized_keys in onze folder .ssh

vi .ssh/authorized_keys

- De openbare sleutel wordt vervolgens toegevoegd aan het bestand, het resultaat moet er ongeveer als in het volgende voorbeeld

ssh-rsa AAAB3NzaC1yc2EAAAADAQaSdMTJXMy3MtlQhva+j9CgguyVbU3nCKneB+KjKiS/1rggpFmu3HbXBnWSUdf votre_utilisateur@machine.locale

Het bespaart en sluit het bestand.

- Om redenen van veiligheid zullen we toegang tot onze bestand beperken

chmod 600 .ssh/authorized_keys

Vanaf nu is onze gebruikers toegestaan om te verbinden met de machine.

Firewall

Met behulp van een firewall wordt sterk aanbevolen om uw systeem veilig te stellen.

De firewall is vaak de eerste lijn van verdediging van uw machine tegen de buitenkant, het is inderdaad hem die het verkeer dat tussen uw computer en de buitenkant plaatsvindt zal analyseren.

Dankzij de firewall bent u kundig voor toegang blokkeren of toestaan uw machine van buitenaf tot bepaalde protocollen of havens, waardoor de beveiliging van uw systeem.

Beveiligingsbeleid

In het geval van een firewall is het noodzakelijk om te definiëren van een beveiligingsbeleid ten uitvoer moeten worden gelegd. Zonder een effectieve definitie zou dat de keuze van het blokkeren of toestemming van de poorten en protocollen vrij willekeurig zijn.

Het is daarom noodzakelijk om te definiëren van tevoren een duidelijk beleid voor de veiligheid van haar computernetwerk of zijn machine.

De verschillende beleidsvormen vaak gebruikt zijn beleid van whitelist en de de zwarte lijst .

Whitelist

Het beginsel van het beleid van de whitelist is blokkeren van alle verkeer invoeren zonder uitzondering en expliciet toestaan alleen de poorten en protocollen dat we absoluut zeker van hun veiligheid zijn.

Dit beveiligingsbeleid heeft vele voordelen ten opzichte van de blacklist . Inderdaad alle verkeer niet uitdrukkelijk wordt toegestaan, worden geblokkeerd, zal hierdoor de meeste verbindingspogingen die we zou niet noodzakelijkerwijs hebben de reflex om veilig te stellen.

Een van de nadelen van dit beleid is de verplichting hebben om elke poorten of protocollen die worden gebruikt om te doen niet blokkeren uitvoering van onze diensten te definiëren ( bijvoorbeeld het Protocol http op poort 80 )We moeten daarom weten elke poort die wordt gebruikt door de machine en de regels bij het toevoegen of verwijderen van een dienst handhaven.

Betreffende uitgaande in de meeste gevallen die het wordt niet beschouwd als riskant voor iedereen gemachtigd als, wordt inderdaad je verondersteld om te weten het verlaten van uw machine of netwerk verkeer. Het is echter raadzaam om te houden van een spoor van de beveiliging van uitgaande gegevens.

Blacklist

Het beginsel van het beleid van de blacklist is al het binnenkomende verkeer zonder uitzondering toestaan en uitdrukkelijk blokkeren alleen de poorten en protocollen die we zijn ervan overtuigd dat ze een risico voor de veiligheid.

Dit beveiligingsbeleid heeft veel nadelen in vergelijking met de whitelist . Inderdaad laat alle verkeer invoeren zonder enige beperking wordt niet aanbevolen, alleen in het geval van een haven of expliciet gangbaar protocol blokkeren betrokken.

Betreffende uitgaande in de meeste gevallen die het wordt niet beschouwd als riskant voor iedereen gemachtigd als, wordt inderdaad je verondersteld om te weten het verlaten van uw machine of netwerk verkeer. Het is echter raadzaam om te houden van een spoor van de beveiliging van uitgaande gegevens.

IPTables

IPTables is zeker de meest bekende softwarefirewall beschikbaar voor Debian.

Hier zijn een paar praktische opdrachten betreffende :

- Installatie van iptables

sudo apt-get install iptables

- Lijst van de momenteel vastgestelde regels

sudo iptables -L

- De vastgestelde regels purge

sudo iptables -F

sudo iptables -X

- Een regel toevoegen

# Autoriser les connexions entrantes sur le port ssh(22) tcp depuis l'adresse ip x.x.x.x par exemple

sudo iptables -A INPUT -p tcp --dport ssh -s x.x.x.x -j ACCEPT

Ga voorzichtig te werk bij het toewijzen van een IP-adres die dynamische, bijvoorbeeld dat van uw internet thuis vak zou kunnen zijn.

- Een regel verwijderen

# Supprimer la règle n°2 de la catégorie OUTPUT

sudo iptables -D OUTPUT 2

Automatisch bijwerken van reacties inschakelen