Een exemplaar zone direct-routering implementeren: verschil tussen versies

| Regel 1: | Regel 1: | ||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

<br /> | <br /> | ||

Dit artikel is vertaald door middel van automatische vertalingssoftware. U kunt het artikel bron [[:fr:Deploiement d'une instance en zone direct-routing|hier]] te bekijken.<br /><span data-translate="fr"></span> | Dit artikel is vertaald door middel van automatische vertalingssoftware. U kunt het artikel bron [[:fr:Deploiement d'une instance en zone direct-routing|hier]] te bekijken.<br /><span data-translate="fr"></span> | ||

| + | |||

| + | <span data-link_translate_de_title="Bereitstellen von einer Instanz Zone direkt-routing" data-link_translate_de_url="Bereitstellen+von+einer+Instanz+Zone+direkt-routing"></span>[[:fr::de:Bereitstellen von einer Instanz Zone direkt-routing]][[:fr:de:Bereitstellen von einer Instanz Zone direkt-routing]] | ||

| Regel 20: | Regel 16: | ||

| − | 2. Een exemplaar zone implementeren <span class="notranslate">Direct-Routing</span> | + | 2. Een exemplaar zone implementeren <span class="notranslate">Direct-Routing</span> |

| − | a. | + | a. implementa |

| − | 1) Verbinding maken met de webinterface van <span class="notranslate">Cloud</span> Voer de url in Ikoula publiek https://cloudstack.ikoula.com/client/ vervolgens gegevens uw login zoals ze waren bepaald bij u in de mail om levering van uw account. | + | 1) Verbinding maken met de webinterface van <span class="notranslate">Cloud</span> Voer de url in Ikoula publiek https://cloudstack.ikoula.com/client/ vervolgens gegevens uw login zoals ze waren bepaald bij u in de mail om levering van uw account. |

| Regel 32: | Regel 28: | ||

| − | Nadat u hebt aangesloten op uw beheerinterface treft u het volgende scherm : | + | Nadat u hebt aangesloten op uw beheerinterface treft u het volgende scherm : |

| Regel 38: | Regel 34: | ||

| − | 2) Klik op 'Instellingen' in het verticale linkermenu : | + | 2) Klik op 'Instellingen' in het verticale linkermenu : |

| Regel 44: | Regel 40: | ||

| − | 3) Klik op 'Voeg toe een exemplaar' : | + | 3) Klik op 'Voeg toe een exemplaar' : |

| Regel 50: | Regel 46: | ||

| − | 4) De implementatie wizard wordt geopend : | + | 4) De implementatie wizard wordt geopend : |

| − | Stap 1 "Configuration" : | + | Stap 1 "Configuration" : |

| − | Selecteer de zone 3 in de drop-down lijst : | + | Selecteer de zone 3 in de drop-down lijst : |

| Regel 63: | Regel 59: | ||

| − | Stap 2 "Selecteer een template" : | + | Stap 2 "Selecteer een template" : |

| − | Selecteer het besturingssysteem dat u van de drop-down lijst van de modellen wilt voorgesteld in het tabblad 'Gesponsorde' : | + | Selecteer het besturingssysteem dat u van de drop-down lijst van de modellen wilt voorgesteld in het tabblad 'Gesponsorde' : |

| Regel 74: | Regel 70: | ||

Stap 3 "Bepaalt berekening" : | Stap 3 "Bepaalt berekening" : | ||

| − | Selecteer het aanbod van de berekening onder de voorgestelde configuraties gewenste : | + | Selecteer het aanbod van de berekening onder de voorgestelde configuraties gewenste : |

| Regel 80: | Regel 76: | ||

| − | Stap 4 "Aanbiedingen van data disc" : | + | Stap 4 "Aanbiedingen van data disc" : |

| − | Verlof gecontroleerd "Nee dank", uw exemplaar zal worden geïmplementeerd met een | + | Verlof gecontroleerd "Nee dank", uw exemplaar zal worden geïmplementeerd met een en 50GB genoem <span class="notranslate">ROOTDISK</span> met een LVM partitioneren voor u laten de mogelijkheid om aan te passen de grootte van uw partities. |

| Regel 89: | Regel 85: | ||

| − | Echter, als u wilt toevoegen een gegevensschijf | + | Echter, als u wilt toevoegen een gegevensschijf <span class="notranslate">(DATADISK)</span> In aanvulling o <span class="notranslate">ROOTDISK</span> de 50Gaan, Con <span class="notranslate">« Data disk »</span> Sleep vervolgens de cursor om de gewenste grootte (1) of geef de grootte direct (2). A <span class="notranslate">DATADISK</span> is beperkt to 2Vlucht |

| Regel 95: | Regel 91: | ||

| − | Stap 5 "Affiniteit" : | + | Stap 5 "Affiniteit" : |

| − | Met betrekking tot de implementatie van onze proef, we hebben geen affiniteit groep, zodat u op «Volgende klikken kunt» : | + | Met betrekking tot de implementatie van onze proef, we hebben geen affiniteit groep, zodat u op «Volgende klikken kunt» : |

| Regel 102: | Regel 98: | ||

| − | Stap 6 'Netwerk' : | + | Stap 6 'Netwerk' : |

| − | Met betrekking tot onze eerste implementatie, selecteer de | + | Met betrekking tot onze eerste implementatie, selecteer de beveiligingsgr <span class="notranslate">« default »</span> Klik op 'Next' : |

| Regel 109: | Regel 105: | ||

| − | Stap 7 "Herziening | + | Stap 7 "Herziening : |

| − | In deze laatste stap, geef een naam aan uw exemplaar wil dan verschijnen in uw interface <span class="notranslate">Cloud</span> | + | In deze laatste stap, geef een naam aan uw exemplaar wil dan verschijnen in uw interface <span class="notranslate">Cloud</span> openb (Hoewel optioneel, is het raadzaam ). Controleer dat alle informatie goed is (Biedt computing, beveiligingsgroepen, enz...;) : |

| Regel 116: | Regel 112: | ||

| − | Uw exemplaar wordt weergegeven in de lijst van de organen in | + | Uw exemplaar wordt weergegeven in de lijst van de organen in <span class="notranslate">« Creating »</span> |

| Regel 128: | Regel 124: | ||

| − | Een tweede pop-up venster vertelt u dat de taak van het toevoegen van uw exemplaar voltooid : | + | Een tweede pop-up venster vertelt u dat de taak van het toevoegen van uw exemplaar voltooid : |

| Regel 134: | Regel 130: | ||

| − | Uw nieuwe exemplaar verschijnt nu in staat | + | Uw nieuwe exemplaar verschijnt nu in staat <span class="notranslate">« running »</span>, is klaar om te worden gebruik : |

| Regel 143: | Regel 139: | ||

| − | + | Beveiligingsgroepen bieden een manier om het gegevensverkeer van de instanties te isoleren. Een beveiligingsgroep is een groep die inkomende en uitgaande verkeer volgens een set van regels filtert, zeggen 'Regels van binne "Uitgaande regels. | |

| − | Deze regels van netwerk verkeer filteren op basis van het IP-adres of het netwerk dat probeert te communiceren met de | + | Deze regels van netwerk verkeer filteren op basis van het IP-adres of het netwerk dat probeert te communiceren met de aa(s). |

| Regel 152: | Regel 148: | ||

| − | Elke gebruiker kunt implementeren een aantal extra beveiligingsgroepen. Wanneer een nieuwe virtuele machine wordt gestart, is het de beveiligingsgroep standaard toegewezen, tenzij een andere gebruiker gedefinieerde beveiligingsgroep is opgegeven. | + | Elke gebruiker kunt implementeren een aantal extra beveiligingsgroepen. Wanneer een nieuwe virtuele machine wordt gestart, is het de beveiligingsgroep standaard toegewezen, tenzij een andere gebruiker gedefinieerde beveiligingsgroep is opgegeven. |

| Regel 164: | Regel 160: | ||

| − | c. hoe een SSH verbinding tot uw machine toestaan | + | c. hoe een SSH verbinding tot uw machine toestaan virtuele in een beveiligingsgroep <span class="notranslate">(Direct-Routing)</span>. |

| Regel 170: | Regel 166: | ||

| − | Klik op de naam van uw exemplaar en ga naar het tabblad "Kaarten NIC" en Opmerking /Kopieer het IP-adres van uw exemplaar (xxx.xxx.xxx | + | Klik op de naam van uw exemplaar en ga naar het tabblad "Kaarten NIC" en Opmerking /Kopieer het IP-adres van uw exemplaar (Xx.xxx.xxx.xxx). |

| Regel 176: | Regel 172: | ||

| − | 2) De regel in de beveiligingsgroep SSH verbindingen maken : | + | 2) De regel in de beveiligingsgroep SSH verbindingen maken : |

| − | Zodat u verbinding met uw exemplaar via SSH maken kunt, moet u een regel van binnenkomst waardoor de verbinding maken. In feite standaard alle verbindingen worden gefilterd, input (van de buitenkant met uw exemplaar ) en output (uw exemplaar uiterlijke ). Als u wilt verbinden met behulp van SSH zal u wilt openen die in post. | + | Zodat u verbinding met uw exemplaar via SSH maken kunt, moet u een regel van binnenkomst waardoor de verbinding maken. In feite standaard alle verbindingen worden gefilterd, input (van de buitenkant met uw exemplaar ) en output (uw exemplaar uiterlijke ). Als u wilt verbinden met behulp van SSH zal u wilt openen die in post. |

| − | + | Klik op 'Netwerk' in het verticale linkermenu : | |

| Regel 188: | Regel 184: | ||

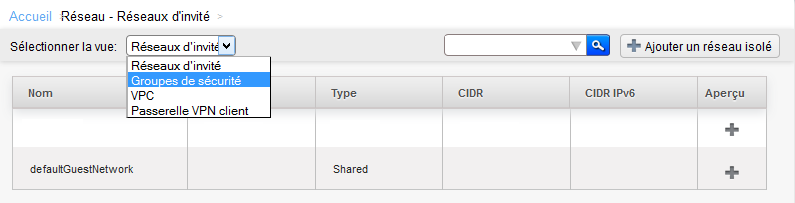

| − | Aankomst op het volgende scherm selecteert u de 'Beveiligingsgroepen' weergave : | + | Aankomst op het volgende scherm selecteert u de 'Beveiligingsgroepen' weergave : |

| Regel 194: | Regel 190: | ||

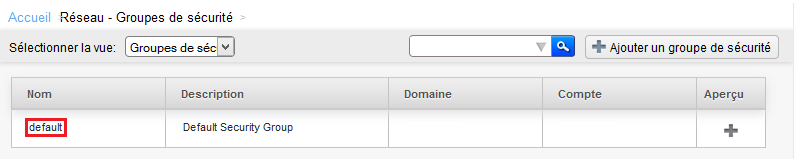

| − | Klik daarna op | + | Klik daarna op <span class="notranslate">« default »</span> Het is gemaakt door standaard beveiligingsgroep waarin u uw exemplaar hebt geïmplementeerd : |

| Regel 200: | Regel 196: | ||

| − | Als u wilt maken van de regel, klik op het tabblad 'Regel van binnenkomst', gecontroleerd CIDR verlaten, selecteer het TCP- | + | Als u wilt maken van de regel, klik op het tabblad 'Regel van binnenkomst', gecontroleerd CIDR verlaten, selecteer het TCP-protoco 22 Start en einde poort, en geeft u het IP-adres of een netwerknaam waaruit u verbinding wilt maken in CIDR-indeling in CIDR veld en klik op 'Toevoegen' : |

| Regel 209: | Regel 205: | ||

| − | d. regels om verbindingen tussen virtuele machines in een beveiligingsgroep maken <span class="notranslate">(Direct-Routing)</span>, | + | d. regels om verbindingen tussen virtuele machines in een beveiligingsgroep maken <span class="notranslate">(Direct-Routing)</span>, voorbee |

| − | Meld u aan bij de webinterface | + | Meld u aan bij de webinterface <span class="notranslate">Cloud</span> publiek te Ikoul : https://cloudstack.ikoula.com/client/ |

| − | + | Klik op 'Netwerk' in de linker verticale menu : | |

| Regel 221: | Regel 217: | ||

| − | Aankomst op het volgende scherm selecteert u de 'Beveiligingsgroepen' weergave : | + | Aankomst op het volgende scherm selecteert u de 'Beveiligingsgroepen' weergave : |

| Regel 227: | Regel 223: | ||

| − | Klik op de naam van de beveiligingsgroep waarvoor u wilt toevoegen of verwijderen van regels : | + | Klik op de naam van de beveiligingsgroep waarvoor u wilt toevoegen of verwijderen van regels : |

| Regel 233: | Regel 229: | ||

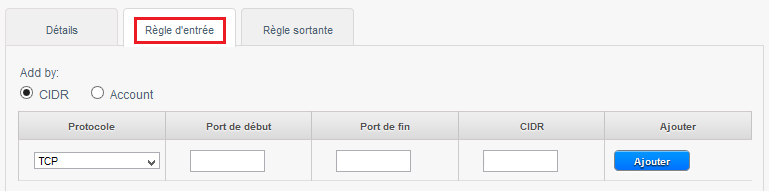

| − | Klik op het tabblad van de "Regel van vermelding" als u wilt configureren een binnenkomende regel : | + | Klik op het tabblad van de "Regel van vermelding" als u wilt configureren een binnenkomende regel : |

| Regel 239: | Regel 235: | ||

| − | A. toestaan dat ICMP-verzoeken (PING ) tussen uw | + | A. toestaan dat ICMP-verzoeken (PING) tussen uw exemplar : |

| − | 1- | + | 1- Contr <span class="notranslate">« Account »</span>. |

| − | 2- Kies het Protocol dat onder TCP/UDP/ICMP. | + | 2- Kies het Protocol dat onder TCP/UDP/ICMP. |

3- De start-poort te maken voor TCP /UDP of ICMP-Type voor ICMP. | 3- De start-poort te maken voor TCP /UDP of ICMP-Type voor ICMP. | ||

| Regel 250: | Regel 246: | ||

4- De poort einde te voorzien in TCP /UDP of ICMP-ICMP-type. | 4- De poort einde te voorzien in TCP /UDP of ICMP-ICMP-type. | ||

| − | 5- Uw accountnaam | + | 5- Uw accountnaam CloudStack (uw login ). |

| − | 6- De naam van uw beveiligingsgroep, in ons geval | + | 6- De naam van uw beveiligingsgroep, in ons geval <span class="notranslate">« default »</span>. |

| Regel 258: | Regel 254: | ||

| − | De bovenstaande regel kunt u toestaan dat de ping tussen de virtuele machines aan de | + | De bovenstaande regel kunt u toestaan dat de ping tussen de virtuele machines aan de beveiligingsgroe <span class="notranslate">« default »</span>. |

| − | + | Opm : om te accepteren alleen binnenkomend verkeer naar een een andere beveiligingsgroep, voert u de CloudStack rekening naam en de naam van een groep die al is gedefinieerd in dit account. | |

| Regel 267: | Regel 263: | ||

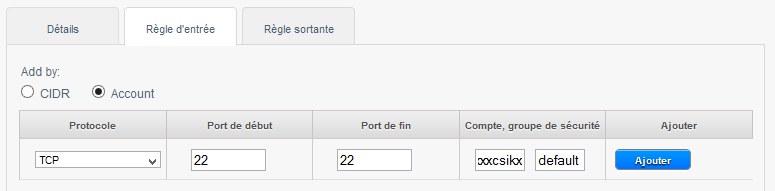

| − | B. | + | B. SSH verbindingen tussen uw exemplaren toestaan (Open poort 22) : |

| Regel 273: | Regel 269: | ||

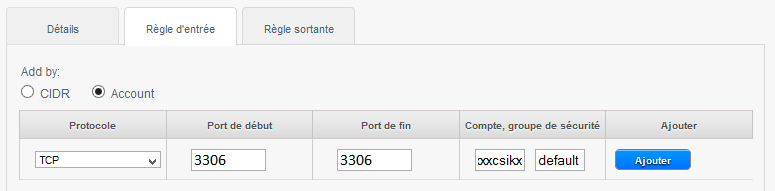

| − | C. | + | C. MySQL verbindingen tussen uw exemplaren toestaan (Open poort 3306) : |

| Regel 279: | Regel 275: | ||

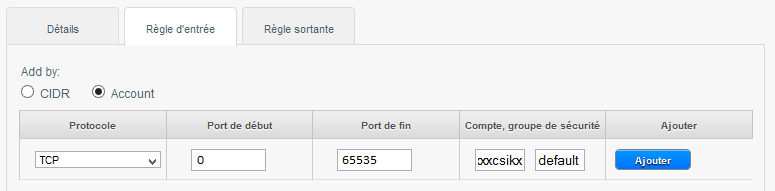

| − | D. | + | D. alle verbindingen tussen uw exemplaren toestaan (Alle poorten openen ) : |

| Regel 285: | Regel 281: | ||

| − | e. het configureren van regels Firewall verkeer invoeren van een beveiligingsgroep <span class="notranslate">(Direct-Routing)</span>. | + | e. het configureren van regels Firewall verkeer invoeren van een beveiligingsgroep <span class="notranslate">(Direct-Routing)</span>. |

| − | Meld u aan bij de webinterface | + | Meld u aan bij de webinterface <span class="notranslate">Cloud</span> publiek te Ikoul : https://cloudstack.ikoula.com/client/ |

| − | + | Klik op 'Netwerk' in de linker verticale menu : | |

| Regel 297: | Regel 293: | ||

| − | Aankomst op het volgende scherm selecteert u de 'Beveiligingsgroepen' weergave : | + | Aankomst op het volgende scherm selecteert u de 'Beveiligingsgroepen' weergave : |

| Regel 303: | Regel 299: | ||

| − | Klik op de naam van de beveiligingsgroep waarvoor u wilt toevoegen of verwijderen van regels : | + | Klik op de naam van de beveiligingsgroep waarvoor u wilt toevoegen of verwijderen van regels : |

| Regel 309: | Regel 305: | ||

| − | Klik op het tabblad van de "Regel van vermelding" als u wilt configureren een binnenkomende regel : | + | Klik op het tabblad van de "Regel van vermelding" als u wilt configureren een binnenkomende regel : |

| Regel 315: | Regel 311: | ||

| − | In het onderstaande voorbeeld maken we een regel waarmee binnenkomende verbindingen op poort 80 (http- | + | In het onderstaande voorbeeld maken we een regel waarmee binnenkomende verbindingen op poort 80 (http-verke) ongeacht de bron (CIDR 0.0.0.0/0 betekent elke bron, dat wil zeggen alle CIDR ). |

| Regel 321: | Regel 317: | ||

| − | 1 | + | 1 -Controleer 'CIDR'. |

| − | 2 | + | 2 -Kies het Protocol dat onder TCP/UDP/ICMP. |

| − | 3 -Geven het begin poort dat is toegestaan in een poortbereik (Als u dezelfde poort in begin poort en poortuiteinde opgeeft dit zal alleen open dus deze poort zoals in het onderstaande | + | 3 -Geven het begin poort dat is toegestaan in een poortbereik (Als u dezelfde poort in begin poort en poortuiteinde opgeeft dit zal alleen open dus deze poort zoals in het onderstaande voorbeel). |

| − | 4 -Het aangeven van de einde-poort dat is toegestaan in een poortbereik (Als u dezelfde poort in begin poort en poortuiteinde opgeeft dit zal alleen open dus deze poort zoals in het onderstaande | + | 4 -Het aangeven van de einde-poort dat is toegestaan in een poortbereik (Als u dezelfde poort in begin poort en poortuiteinde opgeeft dit zal alleen open dus deze poort zoals in het onderstaande voorbeel). |

| − | 5 | + | 5 -Geeft de CIDR bron toe te staan in het volgende v 0.0.0.0/0 dat iedereen, uw openbaar IP adres (van die u connect ) gevolgd /32 alleen uw IP-adres of de CIDR netwerkadres toestaan (XX.XX.XX.X/XX, met /xx = /16 voor een netwerk met een maske 255.255.0.0 bei 16bits voor het netwerk bijvoorbe). |

| Regel 335: | Regel 331: | ||

| − | Andere voorbeelden van regels voor | + | Andere voorbeelden van regels voor : |

| − | 1) Dat binnenkomende verbindingen TCP poort 1 à 65535 (alle poorten ) op alle exemplaren van de beveiligingsgroep van een bron voor een specifieke openbare IP adres CIDR (Voer uw openbare IP-adres, gevolgd door /32) : | + | 1) Dat binnenkomende verbindingen TCP poort 1 à 65535 (alle poorten ) op alle exemplaren van de beveiligingsgroep van een bron voor een specifieke openbare IP adres CIDR (Voer uw openbare IP-adres, gevolgd door /32) : |

| Regel 344: | Regel 340: | ||

| − | 2) SSH verbindingen op poort 22 | + | 2) SSH verbindingen op poort 22 op alle exemplaren van de beveiligingsgroep sinds de bron van een specifiek netwerk CIDR : |

| Regel 350: | Regel 346: | ||

| − | 3) RDP-verbindingen /onze lichamen uit elke bron extern bureaublad (CIDR 0.0.0.0/0) : | + | 3) RDP-verbindingen /onze lichamen uit elke bron extern bureaublad (CIDR 0.0.0.0/0) : |

| Regel 356: | Regel 352: | ||

| − | 4) Dat de ping (ICMP-protocol, type 8, code 0) onze lichamen uit elke bron (CIDR 0.0.0.0/0) : | + | 4) Dat de ping (ICMP-protocol, type 8, code 0) onze lichamen uit elke bron (CIDR 0.0.0.0/0) : |

| Regel 362: | Regel 358: | ||

| − | f. initiatieven regels configureren Firewall uitgaande in een beveiligingsgroep (Direct- | + | f. initiatieven regels configureren Firewall uitgaande in een beveiligingsgroep (Direct-Routing). |

| − | Meld u aan bij de webinterface | + | Meld u aan bij de webinterface <span class="notranslate">Cloud</span> publiek te Ikoul : https://cloudstack.ikoula.com/client/ |

| − | + | Klik op 'Netwerk' in de linker verticale menu : | |

| Regel 374: | Regel 370: | ||

| − | Aankomst op het volgende scherm selecteert u de 'Beveiligingsgroepen' weergave : | + | Aankomst op het volgende scherm selecteert u de 'Beveiligingsgroepen' weergave : |

| Regel 380: | Regel 376: | ||

| − | Klik op de beveiligingsgroep waarvoor u wilt toevoegen of verwijderen van regels : | + | Klik op de beveiligingsgroep waarvoor u wilt toevoegen of verwijderen van regels : |

| Regel 386: | Regel 382: | ||

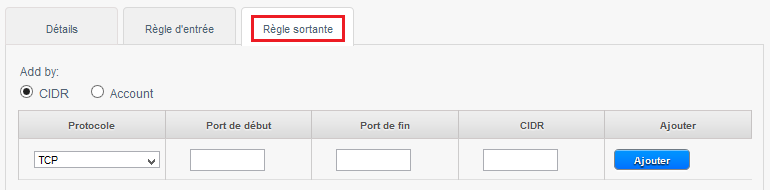

| − | Klik op het tabblad "Uitgaande regel" als u wilt configureren een uitgaande regel : | + | Klik op het tabblad "Uitgaande regel" als u wilt configureren een uitgaande regel : |

| Regel 398: | Regel 394: | ||

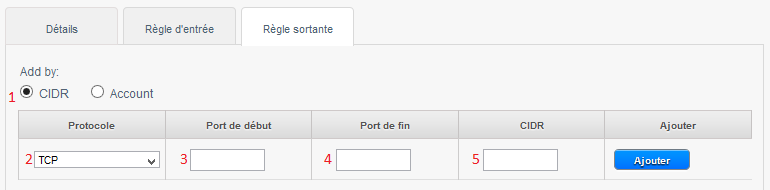

| − | 1 | + | 1 -Controleer 'CIDR'. |

| − | 2 -Kies het protocol dat u toestaan wilt onder TCP/UDP/ICMP. | + | 2 -Kies het protocol dat u toestaan wilt onder TCP/UDP/ICMP. |

3 -Het begin poort om toe te geven. | 3 -Het begin poort om toe te geven. | ||

| Regel 406: | Regel 402: | ||

4 -De einde-poort om toe te geven. | 4 -De einde-poort om toe te geven. | ||

| − | + | Opm : om slechts een enkele poort toe te geven dezelfde poort aan het begin en einde. | | |

| − | 5 | + | 5 -Geven de CIDR bestemming zodat de verbinding vanaf uw exemplaar aan deze IP. |

| Regel 414: | Regel 410: | ||

| − | Voorbeelden van uitgaande regels : | + | Voorbeelden van uitgaande regels : |

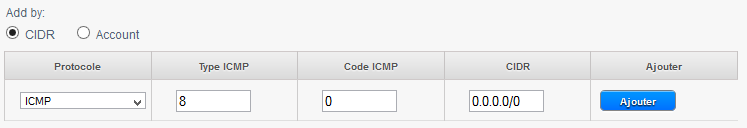

| − | 1) Toestaan van | + | 1) Toestaan van pin (ICMP-protocol, type 8, code 0) Sinds de exemplaren naar elke bestemming (CIDR 0.0.0.0/0) : |

| Regel 423: | Regel 419: | ||

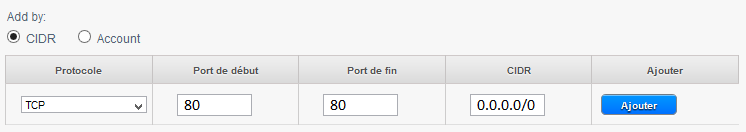

| − | 2) Http-verbindingen toestaan | + | 2) Http-verbindingen toestaan (TCP-poo 80/ typische webnavigatie ) Sinds de exemplaren naar elke willekeurige webserver (CIDR 0.0.0.0/0) : |

| Regel 434: | Regel 430: | ||

<!-- Fin de l'article --> | <!-- Fin de l'article --> | ||

<br /><br /> | <br /><br /> | ||

| − | Dit artikel leek u nuttig ? <vote /> | + | Dit artikel leek u nuttig ? <vote /> |

<!--T:5--> | <!--T:5--> | ||

Versie van 6 okt 2015 15:07

Dit artikel is vertaald door middel van automatische vertalingssoftware. U kunt het artikel bron hier te bekijken.

fr::de:Bereitstellen von einer Instanz Zone direkt-routingfr:de:Bereitstellen von einer Instanz Zone direkt-routing

2. Een exemplaar zone implementeren Direct-Routing

a. implementa

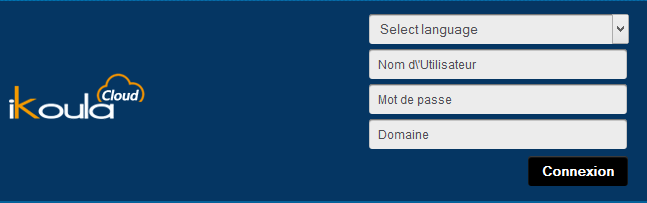

1) Verbinding maken met de webinterface van Cloud Voer de url in Ikoula publiek https://cloudstack.ikoula.com/client/ vervolgens gegevens uw login zoals ze waren bepaald bij u in de mail om levering van uw account.

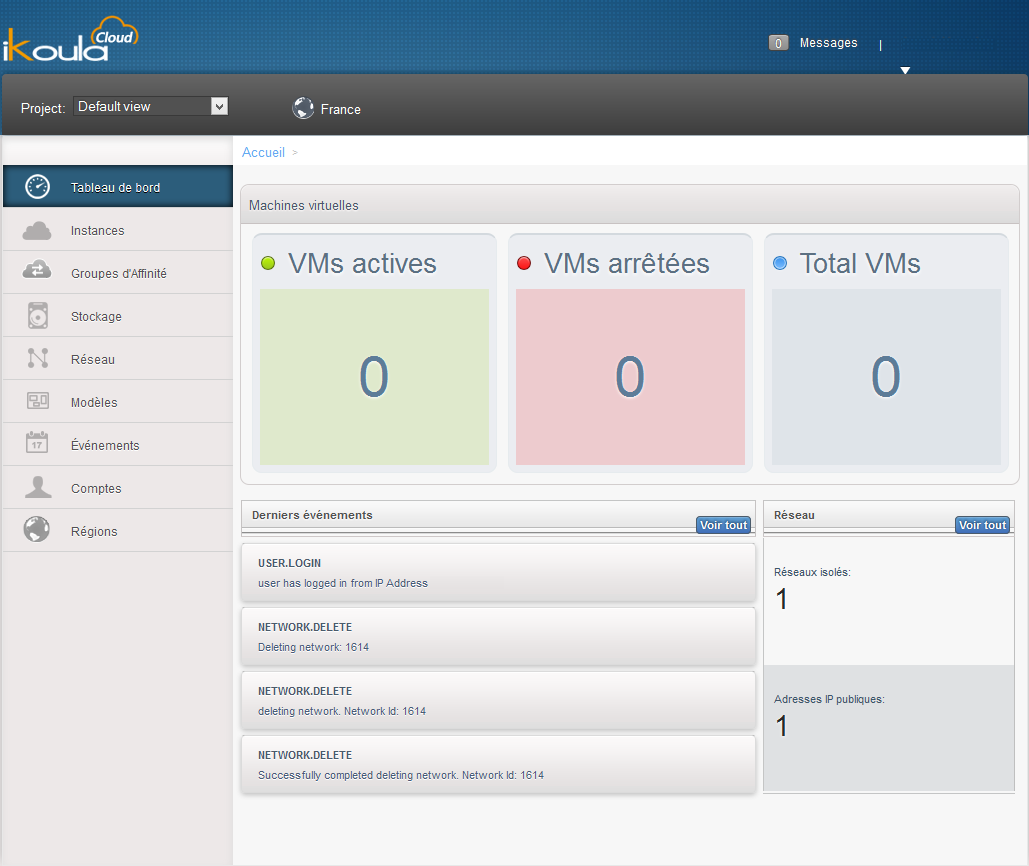

Nadat u hebt aangesloten op uw beheerinterface treft u het volgende scherm :

2) Klik op 'Instellingen' in het verticale linkermenu :

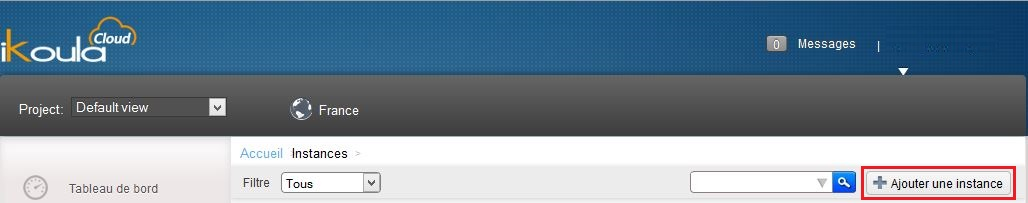

3) Klik op 'Voeg toe een exemplaar' :

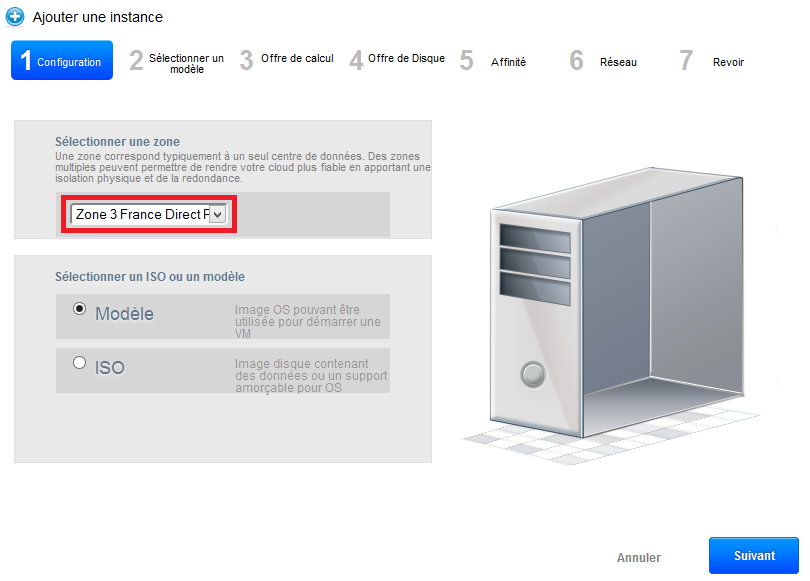

4) De implementatie wizard wordt geopend :

Stap 1 "Configuration" :

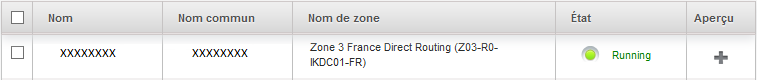

Selecteer de zone 3 in de drop-down lijst :

Laat de selectie 'Model' gecontroleerd en klik op 'next'.

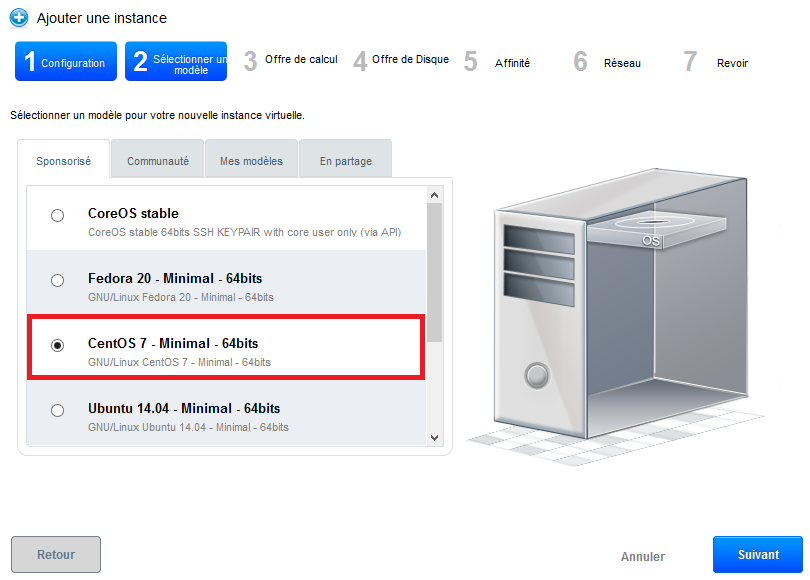

Stap 2 "Selecteer een template" : Selecteer het besturingssysteem dat u van de drop-down lijst van de modellen wilt voorgesteld in het tabblad 'Gesponsorde' :

Klik op 'volgende'.

Stap 3 "Bepaalt berekening" :

Selecteer het aanbod van de berekening onder de voorgestelde configuraties gewenste :

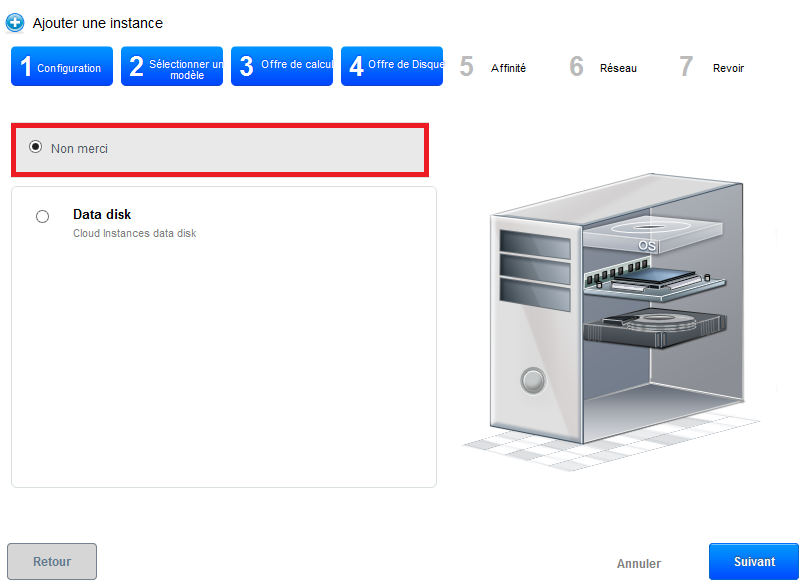

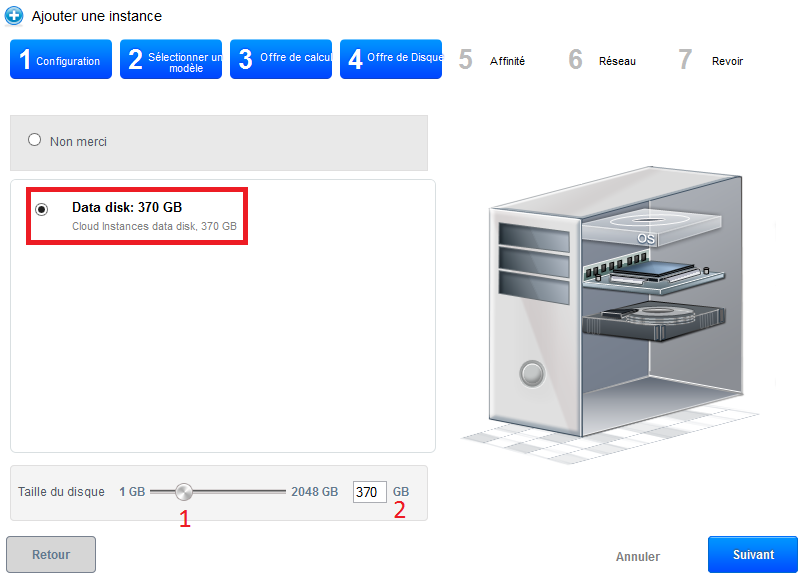

Stap 4 "Aanbiedingen van data disc" :

Verlof gecontroleerd "Nee dank", uw exemplaar zal worden geïmplementeerd met een en 50GB genoem ROOTDISK met een LVM partitioneren voor u laten de mogelijkheid om aan te passen de grootte van uw partities.

Echter, als u wilt toevoegen een gegevensschijf (DATADISK) In aanvulling o ROOTDISK de 50Gaan, Con « Data disk » Sleep vervolgens de cursor om de gewenste grootte (1) of geef de grootte direct (2). A DATADISK is beperkt to 2Vlucht

Stap 5 "Affiniteit" :

Met betrekking tot de implementatie van onze proef, we hebben geen affiniteit groep, zodat u op «Volgende klikken kunt» :

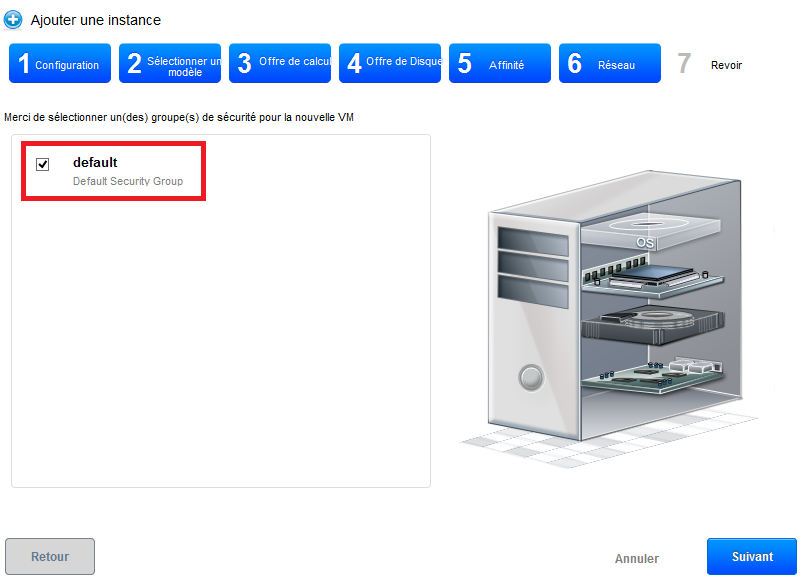

Stap 6 'Netwerk' : Met betrekking tot onze eerste implementatie, selecteer de beveiligingsgr « default » Klik op 'Next' :

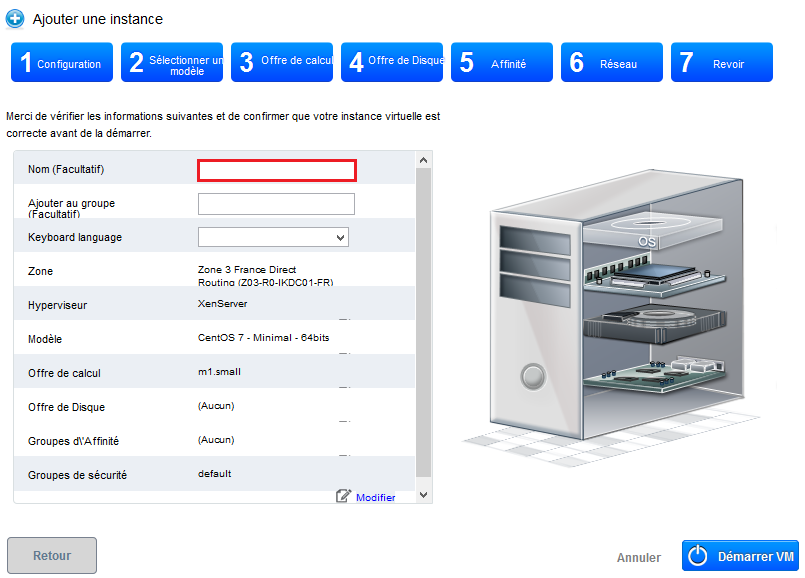

Stap 7 "Herziening :

In deze laatste stap, geef een naam aan uw exemplaar wil dan verschijnen in uw interface Cloud openb (Hoewel optioneel, is het raadzaam ). Controleer dat alle informatie goed is (Biedt computing, beveiligingsgroepen, enz...;) :

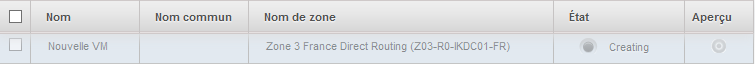

Uw exemplaar wordt weergegeven in de lijst van de organen in « Creating »

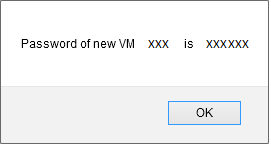

Een paar seconden later een pop-upvenster wordt geopend zodat u het wachtwoord gegenereerd voor uw nieuw exemplaar, u moet constateren /Kopieer het omdat het het wachtwoord voor uw exemplaar dat u daarom dienen zal hiermee verbinding te maken.

Een tweede pop-up venster vertelt u dat de taak van het toevoegen van uw exemplaar voltooid :

Uw nieuwe exemplaar verschijnt nu in staat « running », is klaar om te worden gebruik :

b. invoering aan beveiligingsgroepen.

Beveiligingsgroepen bieden een manier om het gegevensverkeer van de instanties te isoleren. Een beveiligingsgroep is een groep die inkomende en uitgaande verkeer volgens een set van regels filtert, zeggen 'Regels van binne "Uitgaande regels.

Deze regels van netwerk verkeer filteren op basis van het IP-adres of het netwerk dat probeert te communiceren met de aa(s).

Elke account CloudStack wordt geleverd met een groep van standaardbeveiliging die verbiedt al het binnenkomende verkeer en staat al het uitgaande verkeer, zolang geen regel uitgaande regel is gemaakt of.

Elke gebruiker kunt implementeren een aantal extra beveiligingsgroepen. Wanneer een nieuwe virtuele machine wordt gestart, is het de beveiligingsgroep standaard toegewezen, tenzij een andere gebruiker gedefinieerde beveiligingsgroep is opgegeven.

Een virtuele machine kan deel uitmaken van een aantal beveiligingsgroepen. Zodra een exemplaar is toegewezen aan een beveiligingsgroep, het blijft in deze groep voor het geheel van zijn gebruiksduur, u een bestaand exemplaar van een zekerheid niet verplaatsen naar een andere groep.

U kunt een beveiligingsgroep wijzigen door te verwijderen of toe te voegen een aantal regels voor ingang en verlaten. Wanneer u doet, de nieuwe regels gelden voor alle instanties in de groep, of ze actief zijn of gestopt.

Als een item wordt gemaakt, dan geen binnenkomend verkeer is niet toegestaan, met uitzondering van reacties op al het verkeer dat was gewist uit.

c. hoe een SSH verbinding tot uw machine toestaan virtuele in een beveiligingsgroep (Direct-Routing).

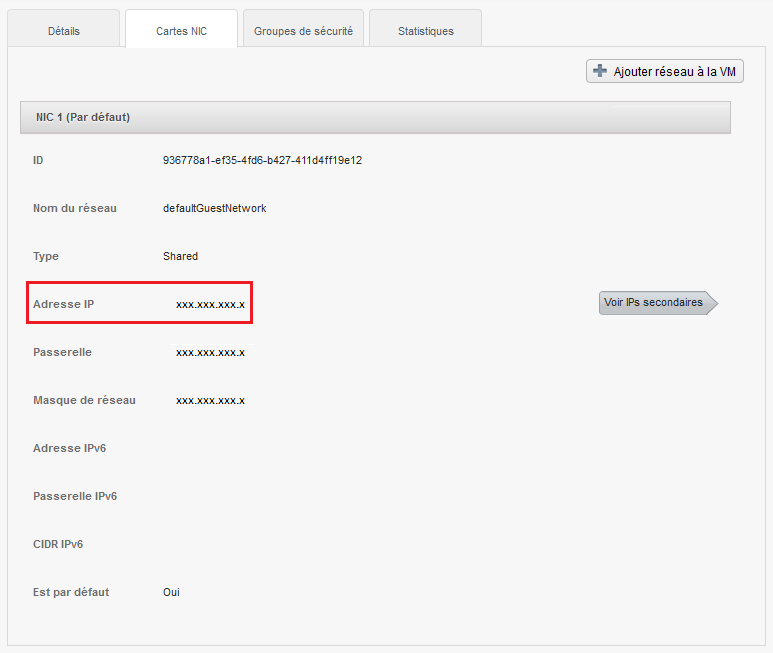

1) U moet eerst het IP-adres van uw vm ophalen

Klik op de naam van uw exemplaar en ga naar het tabblad "Kaarten NIC" en Opmerking /Kopieer het IP-adres van uw exemplaar (Xx.xxx.xxx.xxx).

2) De regel in de beveiligingsgroep SSH verbindingen maken :

Zodat u verbinding met uw exemplaar via SSH maken kunt, moet u een regel van binnenkomst waardoor de verbinding maken. In feite standaard alle verbindingen worden gefilterd, input (van de buitenkant met uw exemplaar ) en output (uw exemplaar uiterlijke ). Als u wilt verbinden met behulp van SSH zal u wilt openen die in post.

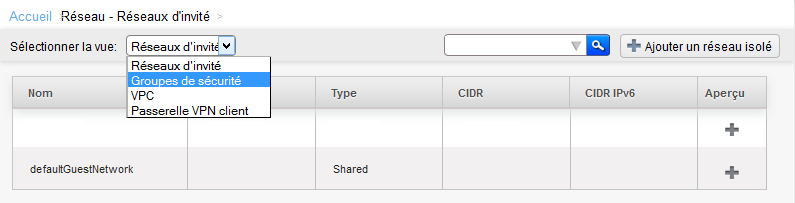

Klik op 'Netwerk' in het verticale linkermenu :

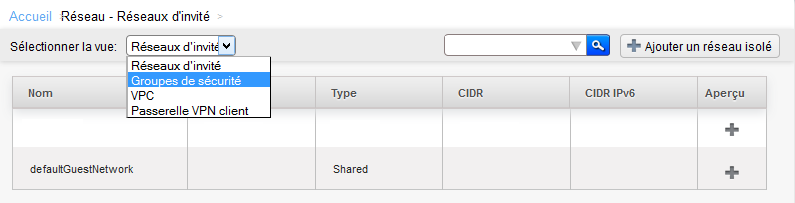

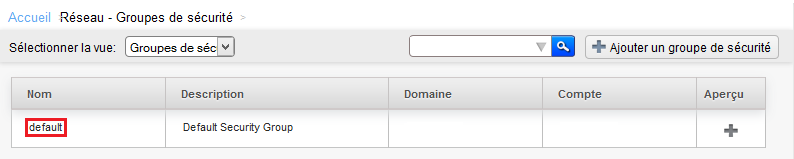

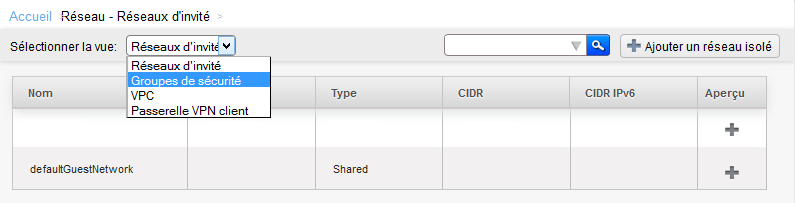

Aankomst op het volgende scherm selecteert u de 'Beveiligingsgroepen' weergave :

Klik daarna op « default » Het is gemaakt door standaard beveiligingsgroep waarin u uw exemplaar hebt geïmplementeerd :

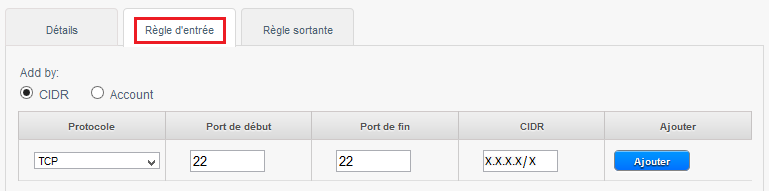

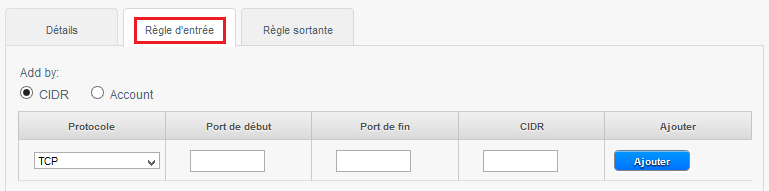

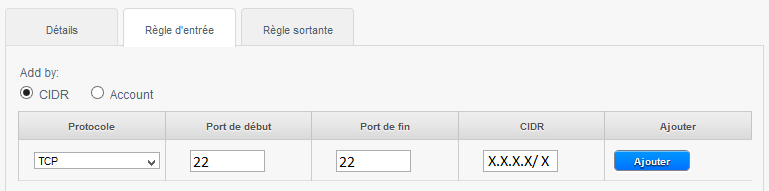

Als u wilt maken van de regel, klik op het tabblad 'Regel van binnenkomst', gecontroleerd CIDR verlaten, selecteer het TCP-protoco 22 Start en einde poort, en geeft u het IP-adres of een netwerknaam waaruit u verbinding wilt maken in CIDR-indeling in CIDR veld en klik op 'Toevoegen' :

U kunt nu verbinding maken met uw exemplaar via SSH.

d. regels om verbindingen tussen virtuele machines in een beveiligingsgroep maken (Direct-Routing), voorbee

Meld u aan bij de webinterface Cloud publiek te Ikoul : https://cloudstack.ikoula.com/client/

Klik op 'Netwerk' in de linker verticale menu :

Aankomst op het volgende scherm selecteert u de 'Beveiligingsgroepen' weergave :

Klik op de naam van de beveiligingsgroep waarvoor u wilt toevoegen of verwijderen van regels :

Klik op het tabblad van de "Regel van vermelding" als u wilt configureren een binnenkomende regel :

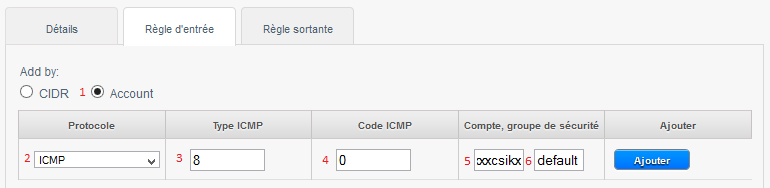

A. toestaan dat ICMP-verzoeken (PING) tussen uw exemplar :

1- Contr « Account ».

2- Kies het Protocol dat onder TCP/UDP/ICMP.

3- De start-poort te maken voor TCP /UDP of ICMP-Type voor ICMP.

4- De poort einde te voorzien in TCP /UDP of ICMP-ICMP-type.

5- Uw accountnaam CloudStack (uw login ).

6- De naam van uw beveiligingsgroep, in ons geval « default ».

De bovenstaande regel kunt u toestaan dat de ping tussen de virtuele machines aan de beveiligingsgroe « default ».

Opm : om te accepteren alleen binnenkomend verkeer naar een een andere beveiligingsgroep, voert u de CloudStack rekening naam en de naam van een groep die al is gedefinieerd in dit account.

Als wilt inschakelen verkeer tussen virtuele machines binnen de beveiligingsgroep die u nu bewerkt, typt u de naam van de huidige beveiligingsgroep.

B. SSH verbindingen tussen uw exemplaren toestaan (Open poort 22) :

C. MySQL verbindingen tussen uw exemplaren toestaan (Open poort 3306) :

D. alle verbindingen tussen uw exemplaren toestaan (Alle poorten openen ) :

e. het configureren van regels Firewall verkeer invoeren van een beveiligingsgroep (Direct-Routing).

Meld u aan bij de webinterface Cloud publiek te Ikoul : https://cloudstack.ikoula.com/client/

Klik op 'Netwerk' in de linker verticale menu :

Aankomst op het volgende scherm selecteert u de 'Beveiligingsgroepen' weergave :

Klik op de naam van de beveiligingsgroep waarvoor u wilt toevoegen of verwijderen van regels :

Klik op het tabblad van de "Regel van vermelding" als u wilt configureren een binnenkomende regel :

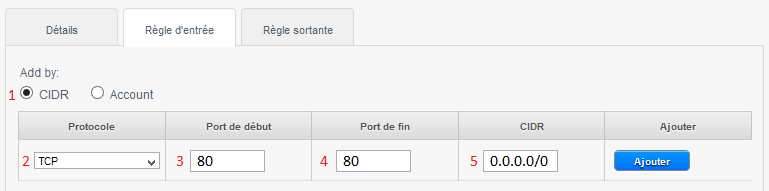

In het onderstaande voorbeeld maken we een regel waarmee binnenkomende verbindingen op poort 80 (http-verke) ongeacht de bron (CIDR 0.0.0.0/0 betekent elke bron, dat wil zeggen alle CIDR ).

Hebt u een virtuele machine als een webserver is dit de regel maken zodat iedereen toegang heeft tot uw sites.

1 -Controleer 'CIDR'.

2 -Kies het Protocol dat onder TCP/UDP/ICMP.

3 -Geven het begin poort dat is toegestaan in een poortbereik (Als u dezelfde poort in begin poort en poortuiteinde opgeeft dit zal alleen open dus deze poort zoals in het onderstaande voorbeel).

4 -Het aangeven van de einde-poort dat is toegestaan in een poortbereik (Als u dezelfde poort in begin poort en poortuiteinde opgeeft dit zal alleen open dus deze poort zoals in het onderstaande voorbeel).

5 -Geeft de CIDR bron toe te staan in het volgende v 0.0.0.0/0 dat iedereen, uw openbaar IP adres (van die u connect ) gevolgd /32 alleen uw IP-adres of de CIDR netwerkadres toestaan (XX.XX.XX.X/XX, met /xx = /16 voor een netwerk met een maske 255.255.0.0 bei 16bits voor het netwerk bijvoorbe).

Andere voorbeelden van regels voor :

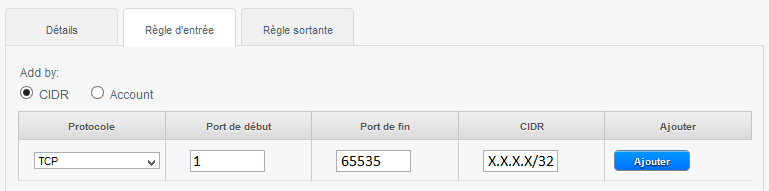

1) Dat binnenkomende verbindingen TCP poort 1 à 65535 (alle poorten ) op alle exemplaren van de beveiligingsgroep van een bron voor een specifieke openbare IP adres CIDR (Voer uw openbare IP-adres, gevolgd door /32) :

2) SSH verbindingen op poort 22 op alle exemplaren van de beveiligingsgroep sinds de bron van een specifiek netwerk CIDR :

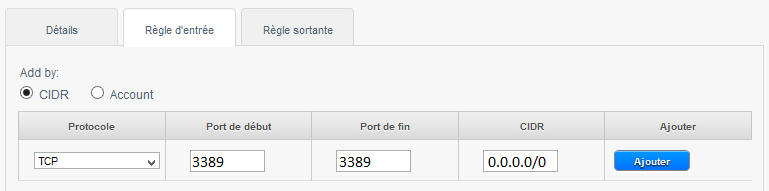

3) RDP-verbindingen /onze lichamen uit elke bron extern bureaublad (CIDR 0.0.0.0/0) :

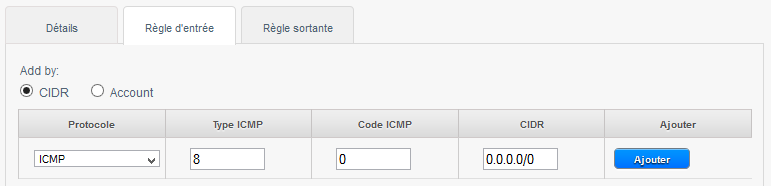

4) Dat de ping (ICMP-protocol, type 8, code 0) onze lichamen uit elke bron (CIDR 0.0.0.0/0) :

f. initiatieven regels configureren Firewall uitgaande in een beveiligingsgroep (Direct-Routing).

Meld u aan bij de webinterface Cloud publiek te Ikoul : https://cloudstack.ikoula.com/client/

Klik op 'Netwerk' in de linker verticale menu :

Aankomst op het volgende scherm selecteert u de 'Beveiligingsgroepen' weergave :

Klik op de beveiligingsgroep waarvoor u wilt toevoegen of verwijderen van regels :

Klik op het tabblad "Uitgaande regel" als u wilt configureren een uitgaande regel :

Wanneer geen uitgaande regel wordt gemaakt, is alle de stroom uit de virtuele machines aan de beveiligingsgroep standaard toegestaan evenals met betrekking tot deze uitstroom verbindingen.

/!\ Vanaf het moment waar een afslag regel is toegevoegd, een uitstroom is verboden, tenzij uitdrukkelijk toegestaan door de regels toegevoegd (s).

1 -Controleer 'CIDR'.

2 -Kies het protocol dat u toestaan wilt onder TCP/UDP/ICMP.

3 -Het begin poort om toe te geven.

4 -De einde-poort om toe te geven.

Opm : om slechts een enkele poort toe te geven dezelfde poort aan het begin en einde. |

5 -Geven de CIDR bestemming zodat de verbinding vanaf uw exemplaar aan deze IP.

Voorbeelden van uitgaande regels :

1) Toestaan van pin (ICMP-protocol, type 8, code 0) Sinds de exemplaren naar elke bestemming (CIDR 0.0.0.0/0) :

2) Http-verbindingen toestaan (TCP-poo 80/ typische webnavigatie ) Sinds de exemplaren naar elke willekeurige webserver (CIDR 0.0.0.0/0) :

Dit artikel leek u nuttig ?

Automatisch bijwerken van reacties inschakelen