Een exemplaar zone direct-routering implementeren

nl:Een exemplaar zone direct-routering implementeren

de:

he:פריסה של מופע אזור ישיר ניתוב

ru:Развертывание экземпляра зоны прямого маршрутизации

ja:ルーティングを展開する、インスタンス ゾーン直通-

ar:نشر مثيل منطقة مباشرة توجيه

zh:部署实例区直接路由

ro:Implementarea un exemplu zona directe-circuit

pl:Wdrażanie, wystąpienie strefy bezpośredniego routingu

it:Distribuzione di un'istanza zona diretta-routing

pt:Implantando uma instância zona direta-roteamento

es:Implementación de una instancia zona directa-encaminamiento

en:Deploying an instance zone direct-routing

fr:Deploiement d'une instance en zone direct-routing

Dit artikel is vertaald door middel van automatische vertalingssoftware. U kunt het artikel bron hier te bekijken.

fr::de:Bereitstellen von einer Instanz Zone direkt-routingfr:de:Bereitstellen von einer Instanz Zone direkt-routing

2. Een exemplaar zone implementeren Direct-Routing

a. implementa

1) Verbinding maken met de webinterface van Cloud Voer de url in Ikoula publiek https://cloudstack.ikoula.com/client/ vervolgens gegevens uw login zoals ze waren bepaald bij u in de mail om levering van uw account.

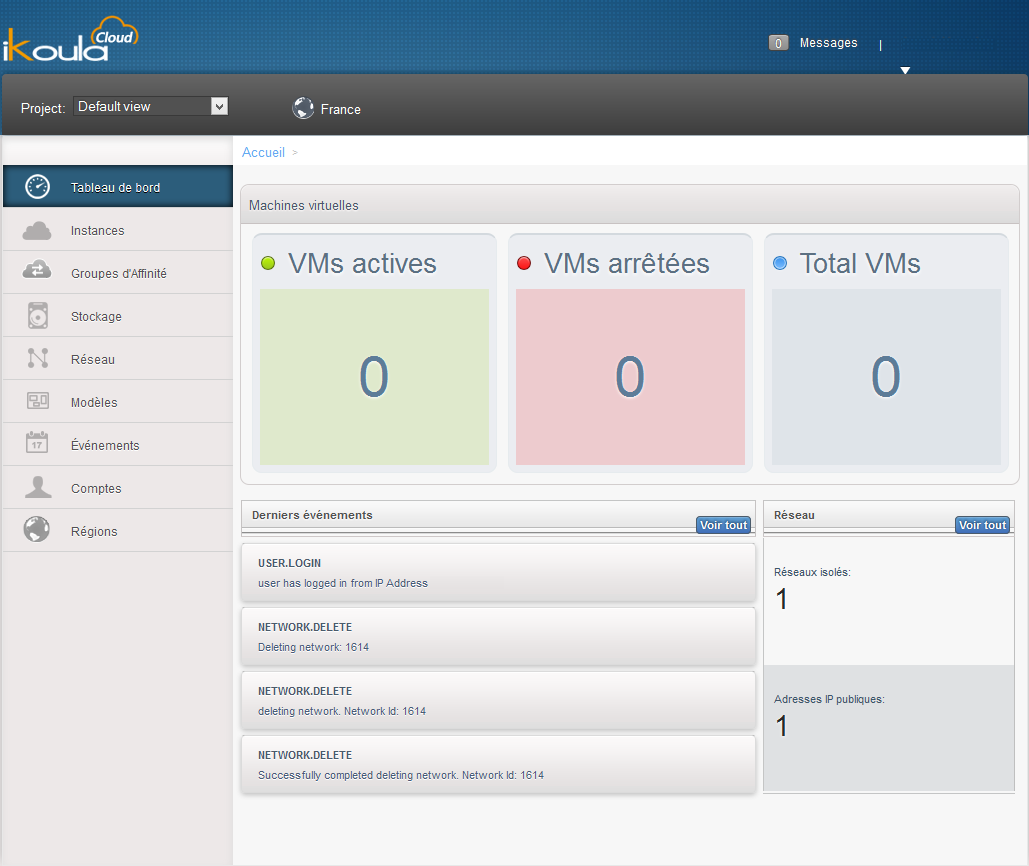

Nadat u hebt aangesloten op uw beheerinterface treft u het volgende scherm :

2) Klik op 'Instellingen' in het verticale linkermenu :

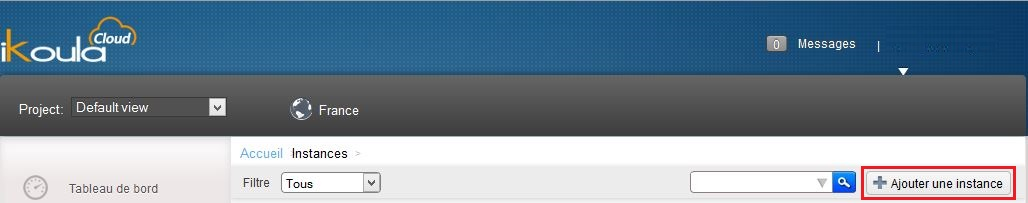

3) Klik op 'Voeg toe een exemplaar' :

4) De implementatie wizard wordt geopend :

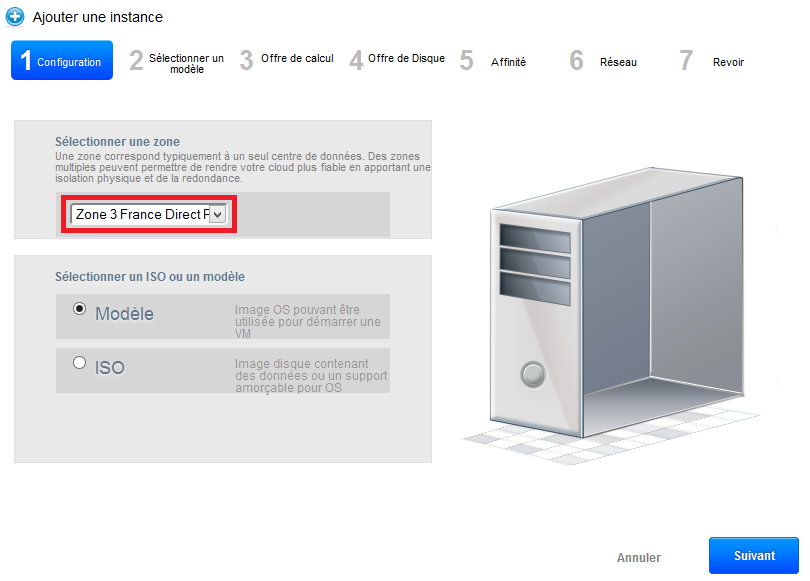

Stap 1 "Configuration" :

Selecteer de zone 3 in de drop-down lijst :

Laat de selectie 'Model' gecontroleerd en klik op 'next'.

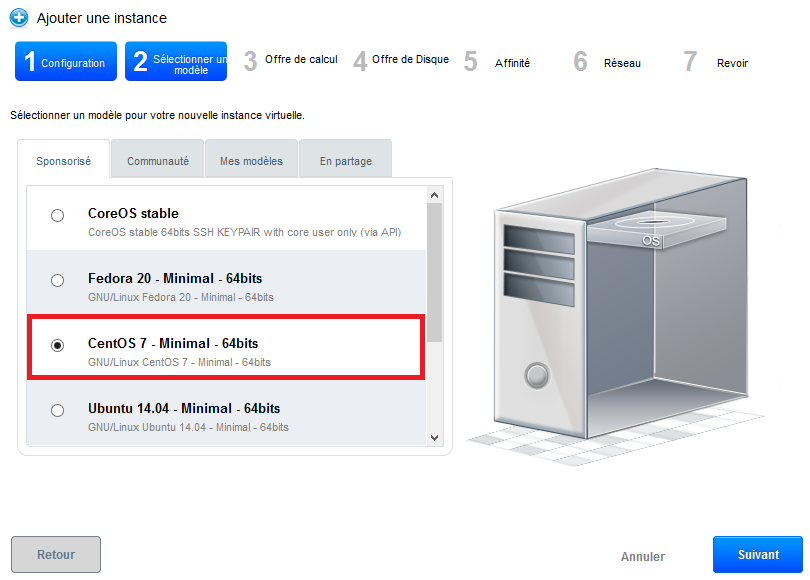

Stap 2 "Selecteer een template" : Selecteer het besturingssysteem dat u van de drop-down lijst van de modellen wilt voorgesteld in het tabblad 'Gesponsorde' :

Klik op 'volgende'.

Stap 3 "Bepaalt berekening" :

Selecteer het aanbod van de berekening onder de voorgestelde configuraties gewenste :

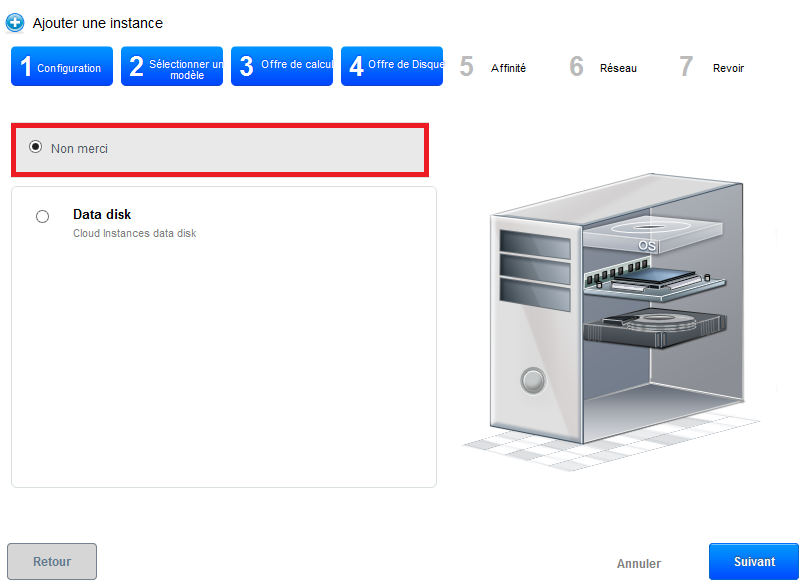

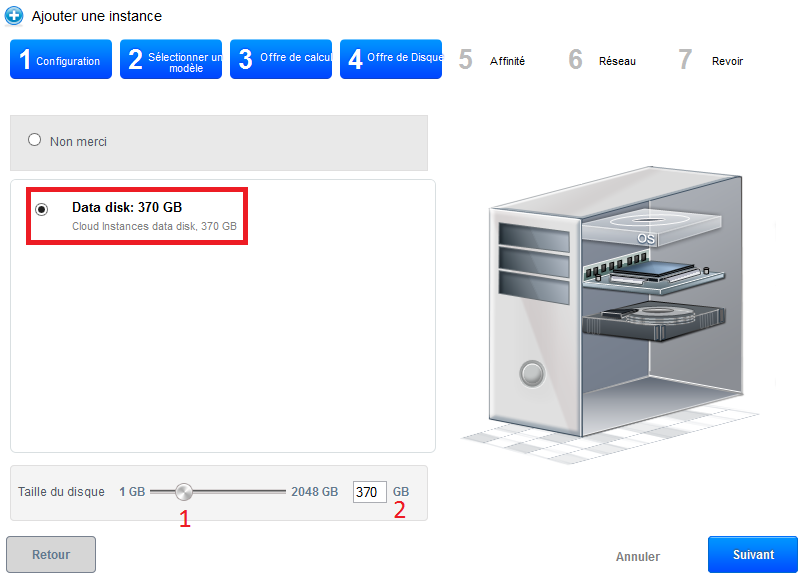

Stap 4 "Aanbiedingen van data disc" :

Verlof gecontroleerd "Nee dank", uw exemplaar zal worden geïmplementeerd met een en 50GB genoem ROOTDISK met een LVM partitioneren voor u laten de mogelijkheid om aan te passen de grootte van uw partities.

Echter, als u wilt toevoegen een gegevensschijf (DATADISK) In aanvulling o ROOTDISK de 50Gaan, Con « Data disk » Sleep vervolgens de cursor om de gewenste grootte (1) of geef de grootte direct (2). A DATADISK is beperkt to 2Vlucht

Stap 5 "Affiniteit" :

Met betrekking tot de implementatie van onze proef, we hebben geen affiniteit groep, zodat u op «Volgende klikken kunt» :

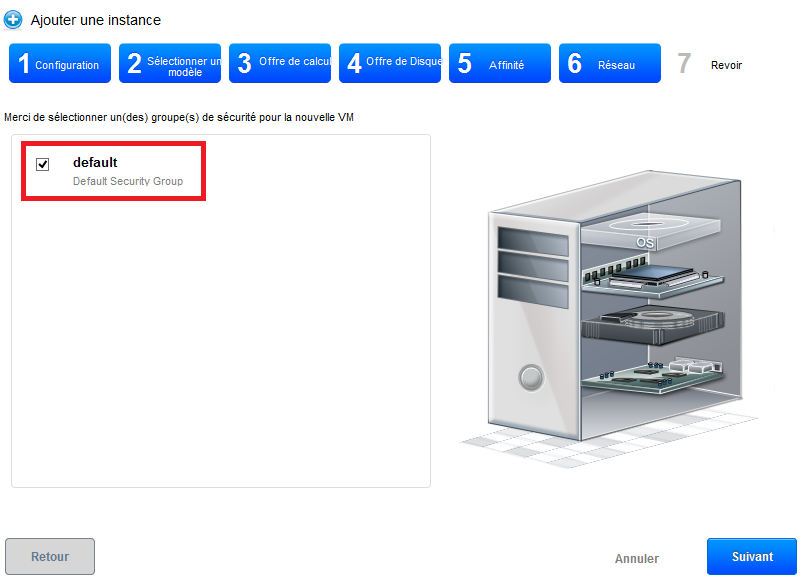

Stap 6 'Netwerk' : Met betrekking tot onze eerste implementatie, selecteer de beveiligingsgr « default » Klik op 'Next' :

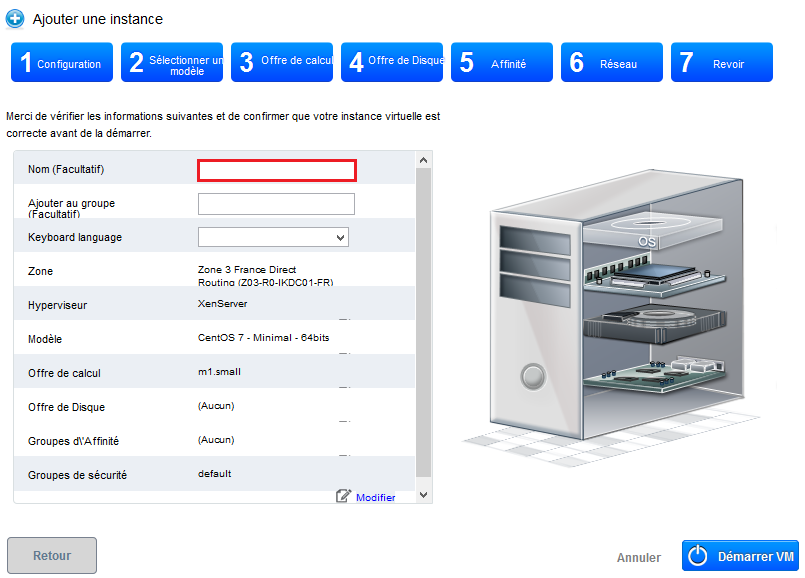

Stap 7 "Herziening :

In deze laatste stap, geef een naam aan uw exemplaar wil dan verschijnen in uw interface Cloud openb (Hoewel optioneel, is het raadzaam ). Controleer dat alle informatie goed is (Biedt computing, beveiligingsgroepen, enz...;) :

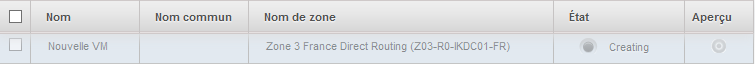

Uw exemplaar wordt weergegeven in de lijst van de organen in « Creating »

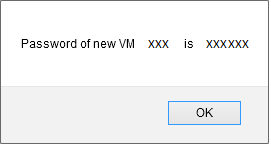

Een paar seconden later een pop-upvenster wordt geopend zodat u het wachtwoord gegenereerd voor uw nieuw exemplaar, u moet constateren /Kopieer het omdat het het wachtwoord voor uw exemplaar dat u daarom dienen zal hiermee verbinding te maken.

Een tweede pop-up venster vertelt u dat de taak van het toevoegen van uw exemplaar voltooid :

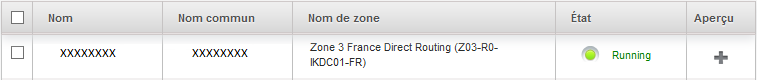

Uw nieuwe exemplaar verschijnt nu in staat « running », is klaar om te worden gebruik :

b. invoering aan beveiligingsgroepen.

Beveiligingsgroepen bieden een manier om het gegevensverkeer van de instanties te isoleren. Een beveiligingsgroep is een groep die inkomende en uitgaande verkeer volgens een set van regels filtert, zeggen 'Regels van binne "Uitgaande regels.

Deze regels van netwerk verkeer filteren op basis van het IP-adres of het netwerk dat probeert te communiceren met de aa(s).

Elke account CloudStack wordt geleverd met een groep van standaardbeveiliging die verbiedt al het binnenkomende verkeer en staat al het uitgaande verkeer, zolang geen regel uitgaande regel is gemaakt of.

Elke gebruiker kunt implementeren een aantal extra beveiligingsgroepen. Wanneer een nieuwe virtuele machine wordt gestart, is het de beveiligingsgroep standaard toegewezen, tenzij een andere gebruiker gedefinieerde beveiligingsgroep is opgegeven.

Een virtuele machine kan deel uitmaken van een aantal beveiligingsgroepen. Zodra een exemplaar is toegewezen aan een beveiligingsgroep, het blijft in deze groep voor het geheel van zijn gebruiksduur, u een bestaand exemplaar van een zekerheid niet verplaatsen naar een andere groep.

U kunt een beveiligingsgroep wijzigen door te verwijderen of toe te voegen een aantal regels voor ingang en verlaten. Wanneer u doet, de nieuwe regels gelden voor alle instanties in de groep, of ze actief zijn of gestopt.

Als een item wordt gemaakt, dan geen binnenkomend verkeer is niet toegestaan, met uitzondering van reacties op al het verkeer dat was gewist uit.

c. hoe een SSH verbinding tot uw machine toestaan virtuele in een beveiligingsgroep (Direct-Routing).

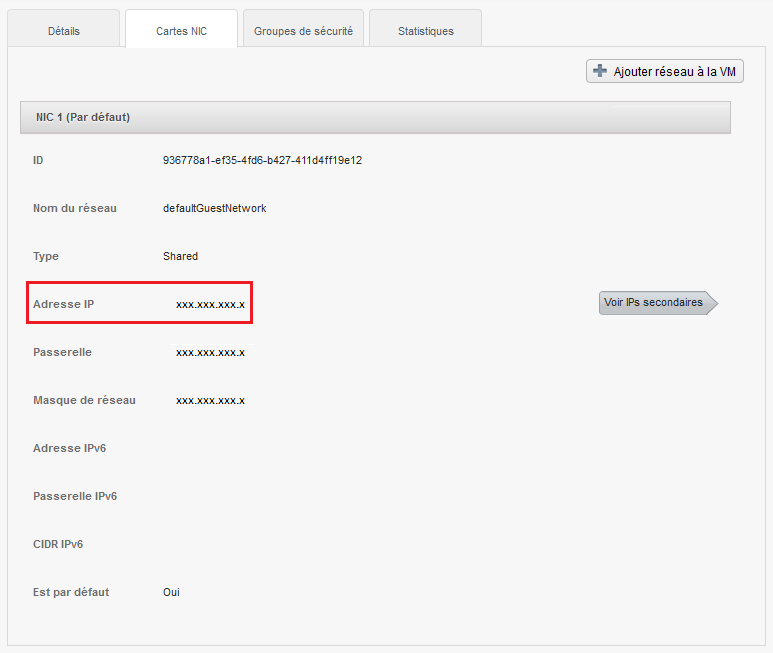

1) U moet eerst het IP-adres van uw vm ophalen

Klik op de naam van uw exemplaar en ga naar het tabblad "Kaarten NIC" en Opmerking /Kopieer het IP-adres van uw exemplaar (Xx.xxx.xxx.xxx).

2) De regel in de beveiligingsgroep SSH verbindingen maken :

Zodat u verbinding met uw exemplaar via SSH maken kunt, moet u een regel van binnenkomst waardoor de verbinding maken. In feite standaard alle verbindingen worden gefilterd, input (van de buitenkant met uw exemplaar ) en output (uw exemplaar uiterlijke ). Als u wilt verbinden met behulp van SSH zal u wilt openen die in post.

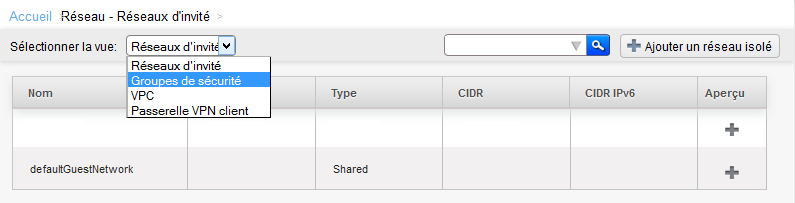

Klik op 'Netwerk' in het verticale linkermenu :

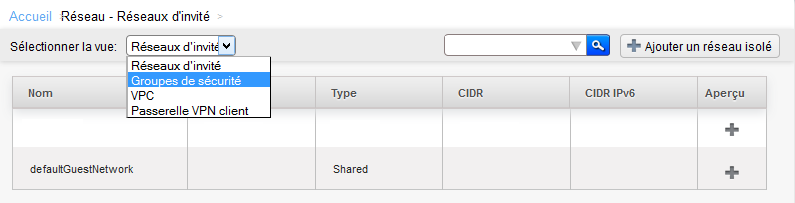

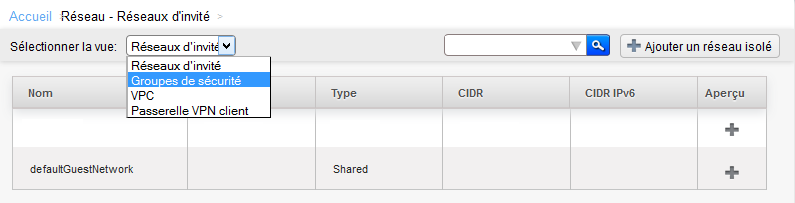

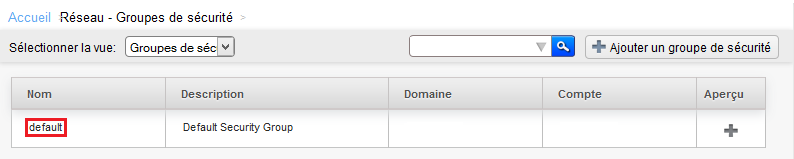

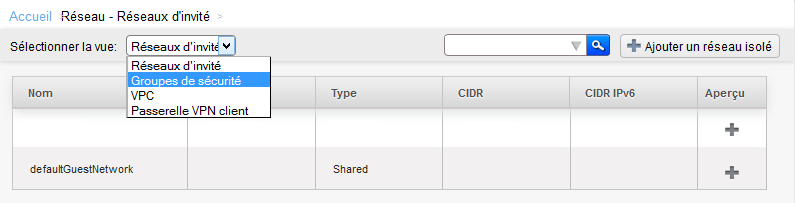

Aankomst op het volgende scherm selecteert u de 'Beveiligingsgroepen' weergave :

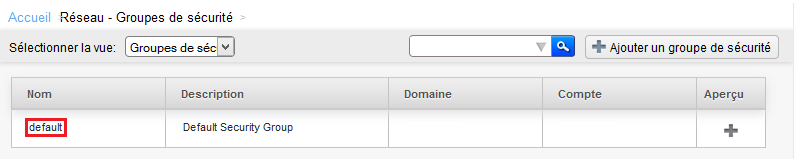

Klik daarna op « default » Het is gemaakt door standaard beveiligingsgroep waarin u uw exemplaar hebt geïmplementeerd :

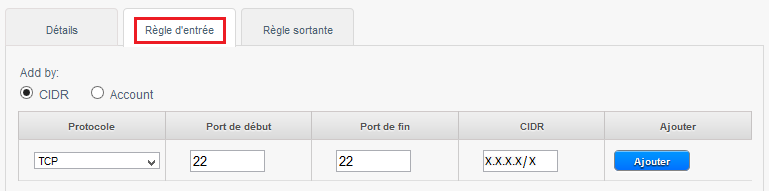

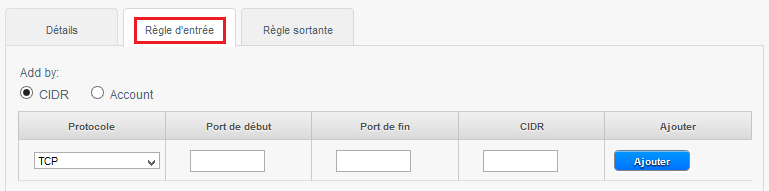

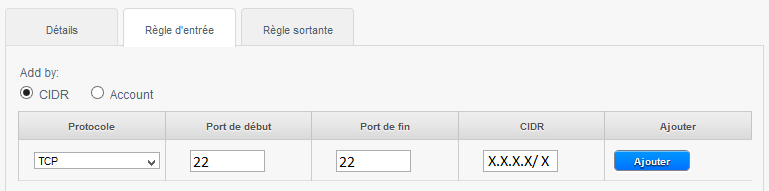

Als u wilt maken van de regel, klik op het tabblad 'Regel van binnenkomst', gecontroleerd CIDR verlaten, selecteer het TCP-protoco 22 Start en einde poort, en geeft u het IP-adres of een netwerknaam waaruit u verbinding wilt maken in CIDR-indeling in CIDR veld en klik op 'Toevoegen' :

U kunt nu verbinding maken met uw exemplaar via SSH.

d. regels om verbindingen tussen virtuele machines in een beveiligingsgroep maken (Direct-Routing), voorbee

Meld u aan bij de webinterface Cloud publiek te Ikoul : https://cloudstack.ikoula.com/client/

Klik op 'Netwerk' in de linker verticale menu :

Aankomst op het volgende scherm selecteert u de 'Beveiligingsgroepen' weergave :

Klik op de naam van de beveiligingsgroep waarvoor u wilt toevoegen of verwijderen van regels :

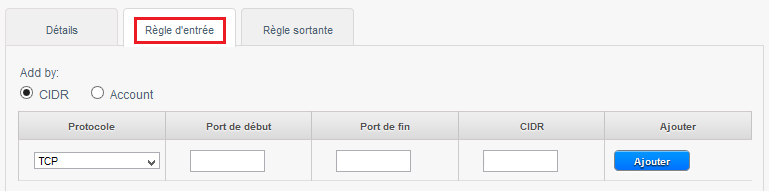

Klik op het tabblad van de "Regel van vermelding" als u wilt configureren een binnenkomende regel :

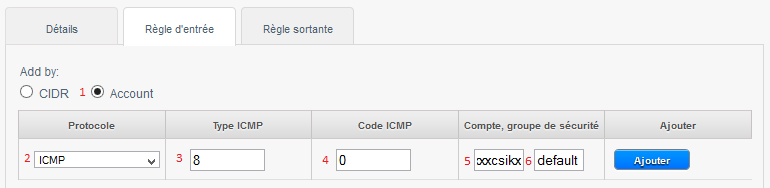

A. toestaan dat ICMP-verzoeken (PING) tussen uw exemplar :

1- Contr « Account ».

2- Kies het Protocol dat onder TCP/UDP/ICMP.

3- De start-poort te maken voor TCP /UDP of ICMP-Type voor ICMP.

4- De poort einde te voorzien in TCP /UDP of ICMP-ICMP-type.

5- Uw accountnaam CloudStack (uw login ).

6- De naam van uw beveiligingsgroep, in ons geval « default ».

De bovenstaande regel kunt u toestaan dat de ping tussen de virtuele machines aan de beveiligingsgroe « default ».

Opm : om te accepteren alleen binnenkomend verkeer naar een een andere beveiligingsgroep, voert u de CloudStack rekening naam en de naam van een groep die al is gedefinieerd in dit account.

Als wilt inschakelen verkeer tussen virtuele machines binnen de beveiligingsgroep die u nu bewerkt, typt u de naam van de huidige beveiligingsgroep.

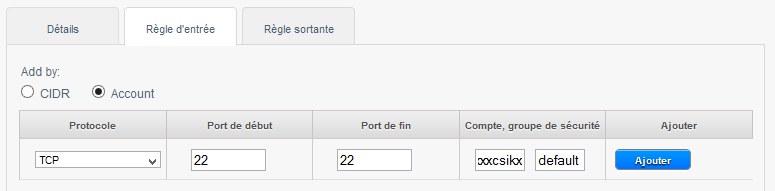

B. SSH verbindingen tussen uw exemplaren toestaan (Open poort 22) :

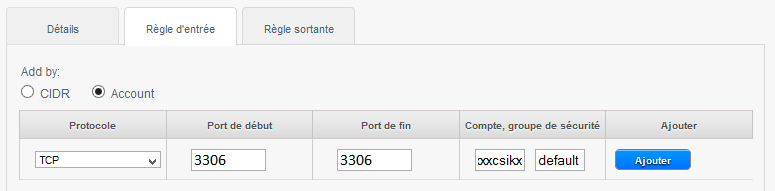

C. MySQL verbindingen tussen uw exemplaren toestaan (Open poort 3306) :

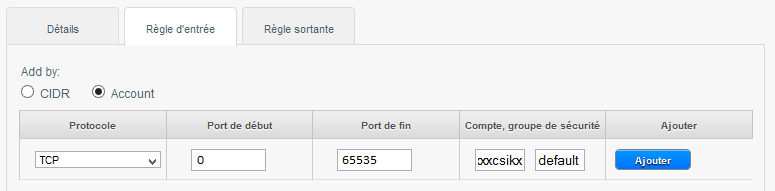

D. alle verbindingen tussen uw exemplaren toestaan (Alle poorten openen ) :

e. het configureren van regels Firewall verkeer invoeren van een beveiligingsgroep (Direct-Routing).

Meld u aan bij de webinterface Cloud publiek te Ikoul : https://cloudstack.ikoula.com/client/

Klik op 'Netwerk' in de linker verticale menu :

Aankomst op het volgende scherm selecteert u de 'Beveiligingsgroepen' weergave :

Klik op de naam van de beveiligingsgroep waarvoor u wilt toevoegen of verwijderen van regels :

Klik op het tabblad van de "Regel van vermelding" als u wilt configureren een binnenkomende regel :

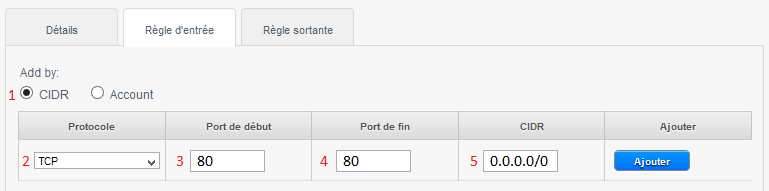

In het onderstaande voorbeeld maken we een regel waarmee binnenkomende verbindingen op poort 80 (http-verke) ongeacht de bron (CIDR 0.0.0.0/0 betekent elke bron, dat wil zeggen alle CIDR ).

Hebt u een virtuele machine als een webserver is dit de regel maken zodat iedereen toegang heeft tot uw sites.

1 -Controleer 'CIDR'.

2 -Kies het Protocol dat onder TCP/UDP/ICMP.

3 -Geven het begin poort dat is toegestaan in een poortbereik (Als u dezelfde poort in begin poort en poortuiteinde opgeeft dit zal alleen open dus deze poort zoals in het onderstaande voorbeel).

4 -Het aangeven van de einde-poort dat is toegestaan in een poortbereik (Als u dezelfde poort in begin poort en poortuiteinde opgeeft dit zal alleen open dus deze poort zoals in het onderstaande voorbeel).

5 -Geeft de CIDR bron toe te staan in het volgende v 0.0.0.0/0 dat iedereen, uw openbaar IP adres (van die u connect ) gevolgd /32 alleen uw IP-adres of de CIDR netwerkadres toestaan (XX.XX.XX.X/XX, met /xx = /16 voor een netwerk met een maske 255.255.0.0 bei 16bits voor het netwerk bijvoorbe).

Andere voorbeelden van regels voor :

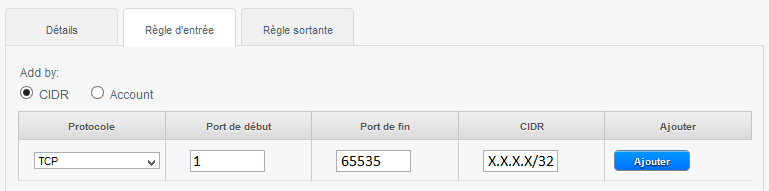

1) Dat binnenkomende verbindingen TCP poort 1 à 65535 (alle poorten ) op alle exemplaren van de beveiligingsgroep van een bron voor een specifieke openbare IP adres CIDR (Voer uw openbare IP-adres, gevolgd door /32) :

2) SSH verbindingen op poort 22 op alle exemplaren van de beveiligingsgroep sinds de bron van een specifiek netwerk CIDR :

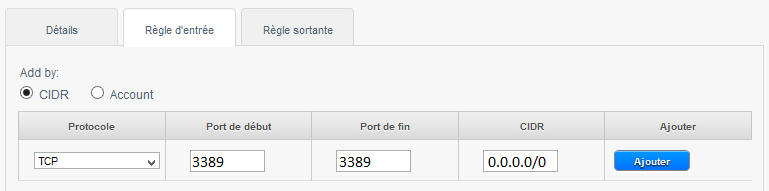

3) RDP-verbindingen /onze lichamen uit elke bron extern bureaublad (CIDR 0.0.0.0/0) :

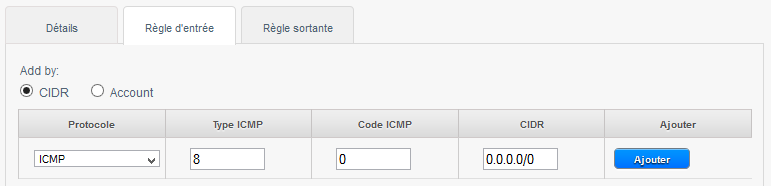

4) Dat de ping (ICMP-protocol, type 8, code 0) onze lichamen uit elke bron (CIDR 0.0.0.0/0) :

f. initiatieven regels configureren Firewall uitgaande in een beveiligingsgroep (Direct-Routing).

Meld u aan bij de webinterface Cloud publiek te Ikoul : https://cloudstack.ikoula.com/client/

Klik op 'Netwerk' in de linker verticale menu :

Aankomst op het volgende scherm selecteert u de 'Beveiligingsgroepen' weergave :

Klik op de beveiligingsgroep waarvoor u wilt toevoegen of verwijderen van regels :

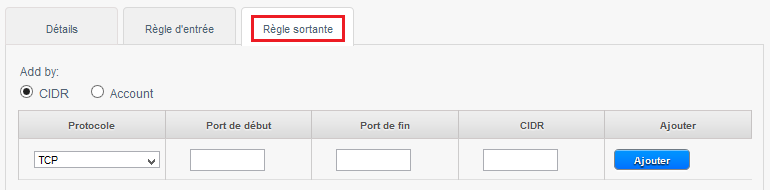

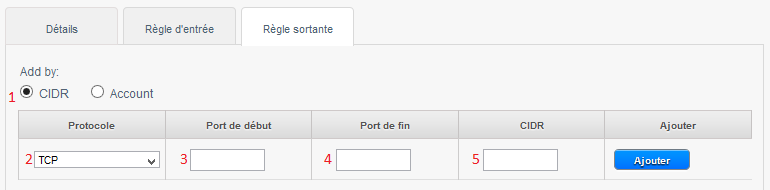

Klik op het tabblad "Uitgaande regel" als u wilt configureren een uitgaande regel :

Wanneer geen uitgaande regel wordt gemaakt, is alle de stroom uit de virtuele machines aan de beveiligingsgroep standaard toegestaan evenals met betrekking tot deze uitstroom verbindingen.

/!\ Vanaf het moment waar een afslag regel is toegevoegd, een uitstroom is verboden, tenzij uitdrukkelijk toegestaan door de regels toegevoegd (s).

1 -Controleer 'CIDR'.

2 -Kies het protocol dat u toestaan wilt onder TCP/UDP/ICMP.

3 -Het begin poort om toe te geven.

4 -De einde-poort om toe te geven.

Opm : om slechts een enkele poort toe te geven dezelfde poort aan het begin en einde. |

5 -Geven de CIDR bestemming zodat de verbinding vanaf uw exemplaar aan deze IP.

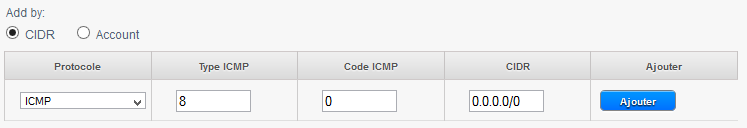

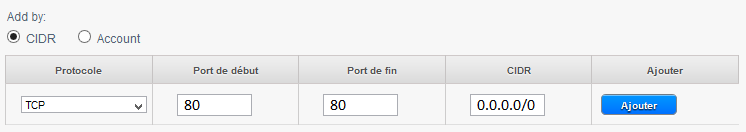

Voorbeelden van uitgaande regels :

1) Toestaan van pin (ICMP-protocol, type 8, code 0) Sinds de exemplaren naar elke bestemming (CIDR 0.0.0.0/0) :

2) Http-verbindingen toestaan (TCP-poo 80/ typische webnavigatie ) Sinds de exemplaren naar elke willekeurige webserver (CIDR 0.0.0.0/0) :

Dit artikel leek u nuttig ?

Automatisch bijwerken van reacties inschakelen